Ende-zu-Ende-Verschlüsselung

Was ist E2EE?

Ende-zu-Ende-Verschlüsselung (auf Englisch: End-to-End Encryption, E2EE) ist ein Kommunikationsprotokoll, das sicherstellt, dass nur autorisierte Parteien auf übertragene Nachrichten zugreifen können. Ihr Hauptziel ist es, den unbefugten Zugriff und die Manipulation von Daten zu verhindern.

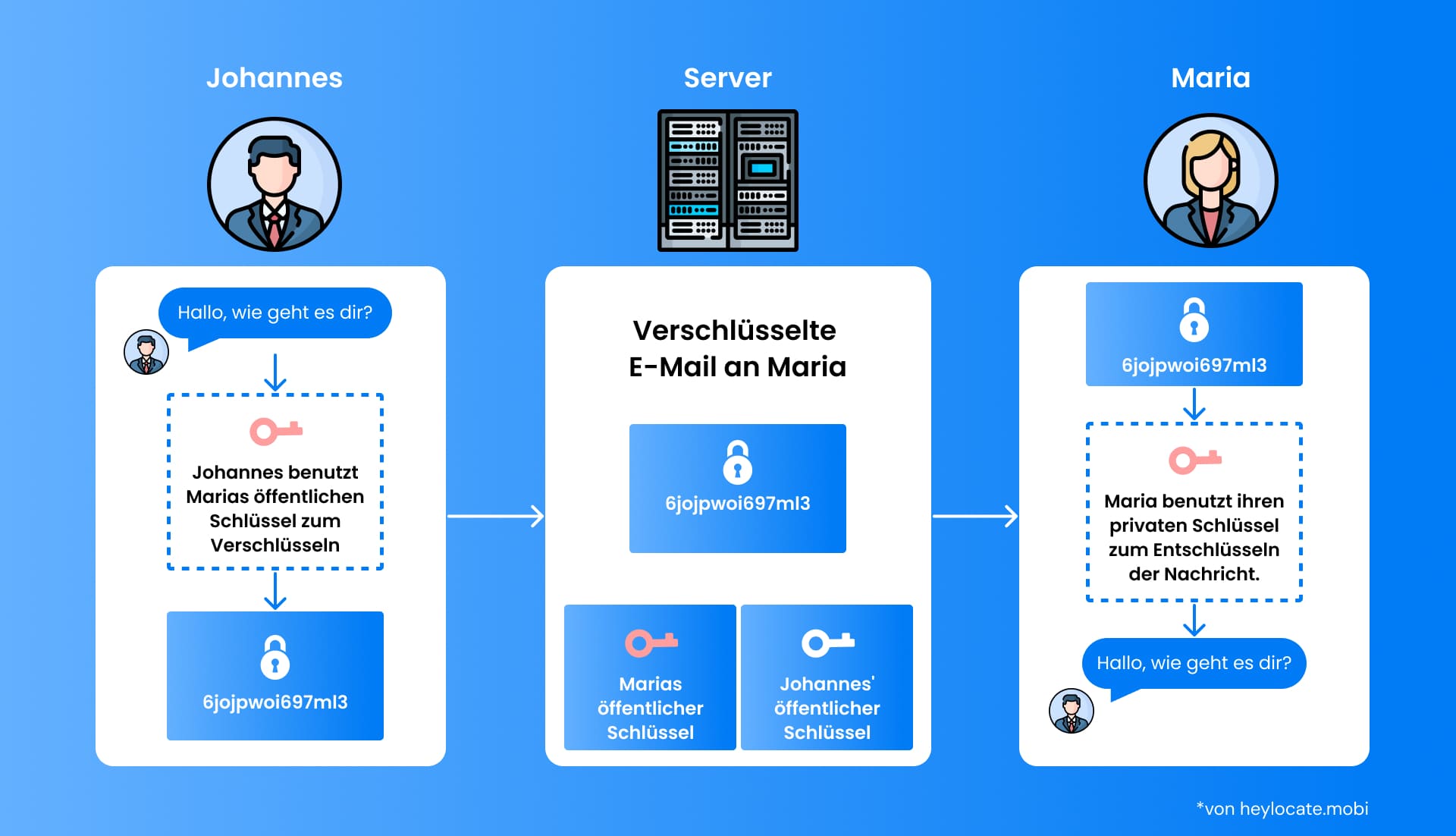

Funktionsweise

E2EE funktioniert, indem Daten auf dem Gerät des Senders verschlüsselt und am Ende des Empfängers entschlüsselt werden. Die Verschlüsselung erfolgt durch Umwandlung von Klartext in Chiffretext mittels einzigartiger Schlüssel. Dieser Chiffretext kann nur mit dem entsprechenden Entschlüsselungsschlüssel dechiffriert werden. E2EE arbeitet ohne zwischengeschaltete Server, was die Sicherheit der Nachrichten gewährleistet, selbst wenn der Server, der verschlüsselte Daten speichert, kompromittiert wird. Es verwendet starke Verschlüsselungsalgorithmen und sichere Schlüsselaustauschprotokolle.

Bedeutung der Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung (E2EE) steht als Eckpfeiler in modernen digitalen Kommunikationssystemen und bietet zahlreiche Vorteile für Privatsphäre und Sicherheit. Zu den wichtigsten Vorteilen gehört der Schutz der Privatsphäre der Benutzer, indem sichergestellt wird, dass nur die kommunizierenden Parteien Zugang zum Inhalt der Nachrichten haben. Im Gegensatz zu herkömmlichen Kommunikationssystemen, bei denen Dienstanbieter potenziell auf Nachrichteninhalte zugreifen und diese prüfen könnten, verhindert E2EE solche unbefugten Eingriffe.

Durch die Verschlüsselung der Daten am Ende des Senders und deren Entschlüsselung ausschließlich auf dem Gerät des Empfängers garantiert E2EE die Vertraulichkeit der Nachrichteninhalte. Dies ist besonders entscheidend in Szenarien, die den sicheren Austausch sensibler Informationen erfordern, wie persönliche Gespräche, finanzielle Details oder proprietäre Daten. E2EE-Systeme bieten ein Maß an Privatsphäre, das durch traditionelle Kommunikationswege unerreichbar ist.

Darüber hinaus dient E2EE als Bollwerk gegen Abfangen und Manipulation durch bösartige Entitäten. Selbst im Falle des Abfangens verschlüsselter Daten macht E2EE die Inhalte für unbefugte Parteien, die nicht über den Verschlüsselungsschlüssel verfügen, unlesbar. Folglich begegnen Hacker erheblichen Hindernissen beim illegalen Zugriff auf sensible Informationen, wodurch das Risiko von Datenverletzungen und unbefugten Offenlegungen gemindert wird.

Einschränkungen

Eine der Einschränkungen der Ende-zu-Ende-Verschlüsselung (E2EE) ist ihre Unfähigkeit, absolute Vertraulichkeit und Sicherheit zu gewährleisten. Obwohl die Verschlüsselungs- und Entschlüsselungsprozesse selbst robust sind, können Angreifer Schwachstellen an den Kommunikationsendpunkten ausnutzen und die Sicherheit der Geräte gefährden, anstatt direkt den Verschlüsselungsalgorithmus oder den Schlüsselaustauschmechanismus zu attackieren.

Eine weitere bedeutende Herausforderung ergibt sich durch die Bedrohung von Man-in-the-Middle (MITM)-Angriffen. Bei solchen Angriffen fängt ein Gegner die Kommunikation zwischen zwei Parteien ab und gibt sich jeweils als die andere Partei aus, wodurch er effektiv das Gespräch belauscht.

E2EE allein reicht nicht aus, um MITM-Angriffe abzuwehren, da Angreifer Verschlüsselungsschlüssel abfangen und Nachrichten entschlüsseln können, bevor sie sie mit ihren eigenen Schlüsseln erneut verschlüsseln. Zusätzliche Authentifizierungsmaßnahmen sind unerlässlich, um das Risiko von MITM-Angriffen effektiv zu mindern.

Aktueller Stand der E2EE in der digitalen Kommunikation

Zahlreiche Messaging-Plattformen wie WhatsApp, Signal und Telegram haben die Ende-zu-Ende-Verschlüsselung (E2EE) übernommen. Diese Plattformen garantieren, dass alle Nachrichten, Sprachanrufe und Videoanrufe von Ende zu Ende verschlüsselt sind, was den Benutzern erhöhte Privatsphäre und Sicherheit bietet.

Dennoch integrieren nicht alle Messaging-Anwendungen E2EE standardmäßig. Einige Plattformen, darunter Facebook Messenger und Google Hangouts, setzen auf serverbasierte Verschlüsselung, bei der Nachrichten auf dem Weg vom Sender zum Server verschlüsselt, aber von den Dienstanbietern entschlüsselt und eingesehen werden können. Dies weckt Bedenken hinsichtlich der Privatsphäre und Sicherheit der Nachrichten, da sie anfällig für unbefugten Zugriff durch Dienstanbieter oder Dritte sind.

Herausforderungen bei der Implementierung von E2EE

Bei der Implementierung der Ende-zu-Ende-Verschlüsselung (E2EE) spielt die Authentifizierung eine entscheidende Rolle bei der Minderung des Risikos von Man-in-the-Middle-Angriff (auf Englisch: man-in-the-middle attack, MITM). Bei einem MITM-Angriff fängt ein Eindringling die Kommunikation zwischen zwei Parteien ab und gibt sich jeweils als die andere Partei aus, um heimlich das Gespräch abzuhören. Angreifer können Verschlüsselungsschlüssel abfangen und Nachrichten entschlüsseln, bevor sie sie mit ihren eigenen Schlüsseln erneut verschlüsseln.

Daher verwenden E2EE-Systeme verschiedene Authentifizierungsmethoden, wie digitale Zertifikate, bei denen jeder Benutzer ein einzigartiges digitales Zertifikat besitzt, das seine Identität bestätigt.

PKI (Public Key Infrastructure)

PKI beinhaltet die Verwendung von öffentlichen Schlüsseln, die nur mit den entsprechenden privaten Schlüsseln entschlüsselt werden können. PKI unterstützt verschiedene Anwendungen wie sicheres E-Mail und Web-Browsing.

PSK (Pre-Shared Keys)

Die Authentifizierung mit PSK basiert auf der gemeinsamen Nutzung eines geheimen Schlüssels zwischen den Parteien, bevor die Kommunikation beginnt. Sie ist einfacher zu implementieren, erfordert jedoch eine sorgfältige Verwaltung der gemeinsamen Schlüssel, die üblicherweise in VPNs, Wi-Fi-Netzwerken und kleinen IoT-Bereitstellungen verwendet werden.

Sicherheit der Endpunkte

Die Endpunkte sind verschiedenen Angriffen ausgesetzt, einschließlich Malware, Phishing und physischem Diebstahl. Um die Sicherheit der Endpunkte zu gewährleisten, Schutzmaßnahmen gegen unbefugten Zugriff zu ergreifen und die Integrität der Verschlüsselungsschlüssel aufrechtzuerhalten, sollten folgende Maßnahmen umgesetzt werden:

- strenge Passwortrichtlinien oder biometrische Authentifizierungsmethoden zum Entsperren von Geräten;

- aktuelle Sicherheitsupdates für Geräte und Software;

- Verwendung sicherer Kommunikationsprotokolle;

- Verstärkung des physischen Zugangs zu Geräten durch Funktionen wie Sperrbildschirme und Verschlüsselung.

Referenzen

- Greenberg, Andy (2014-11-25). “Hacker Lexicon: What Is End-to-End Encryption?”. WIRED

- “Cryptography Concepts – Fundamentals – E3Kit | Virgil Security”. developer.virgilsecurity.com.

- Moldal, L.; Jorgensen, T. (11. Februar 2003). “End to end encryption in GSM, DECT and satellite networks using NSK200”. IEE Seminar Secure GSM and Beyond: End to End Security for Mobile Communications. Vol. 2003. IET. p. 5

- “End-to-end encryption.” Wikipedia, Wikimedia Foundation

- “Encryption.” National Cyber Security Centre

- Public-key cryptography – Wikipedia

- “Digital certificate.” Techopedia