Keylogger

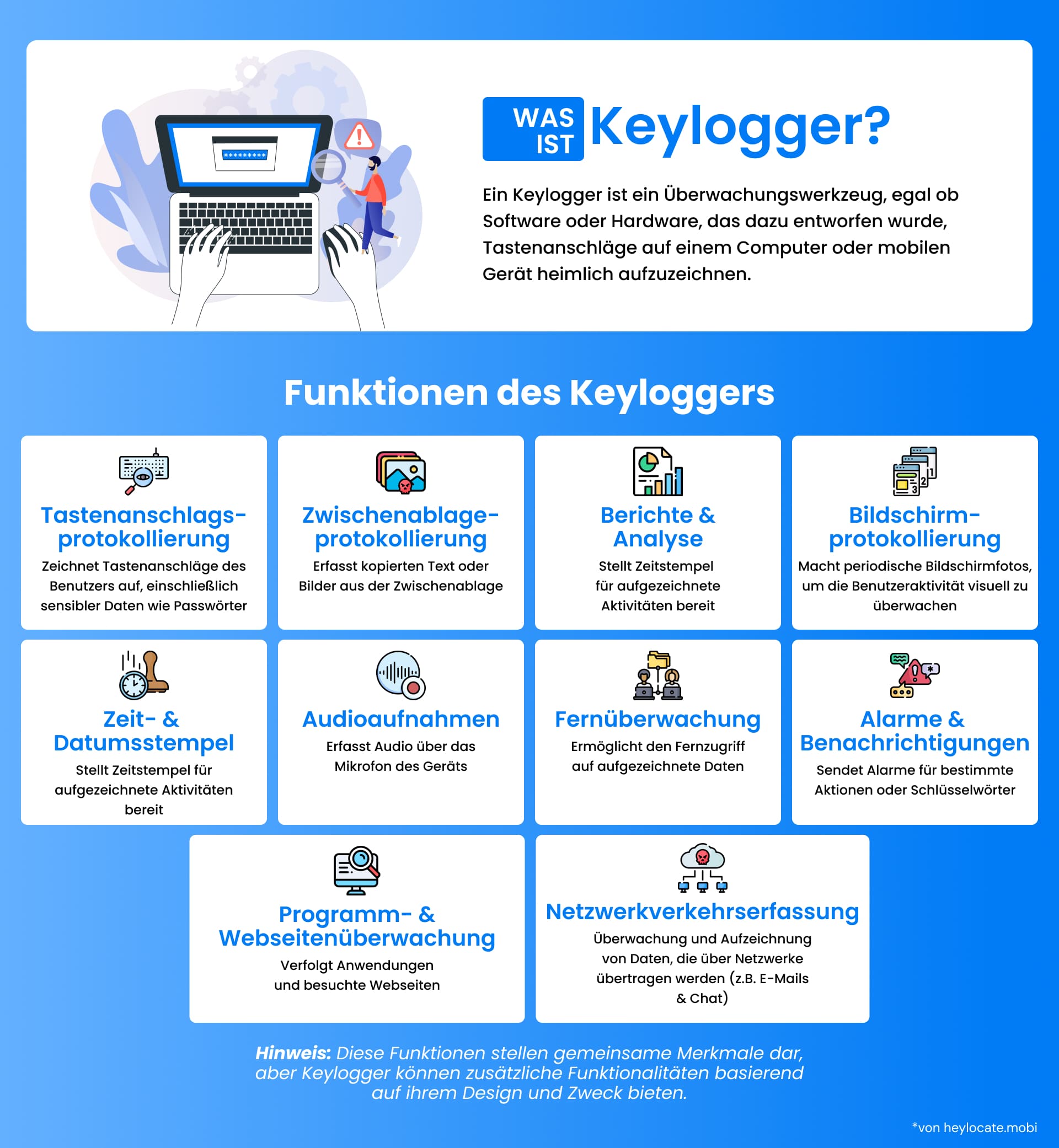

Was ist ein Keylogger?

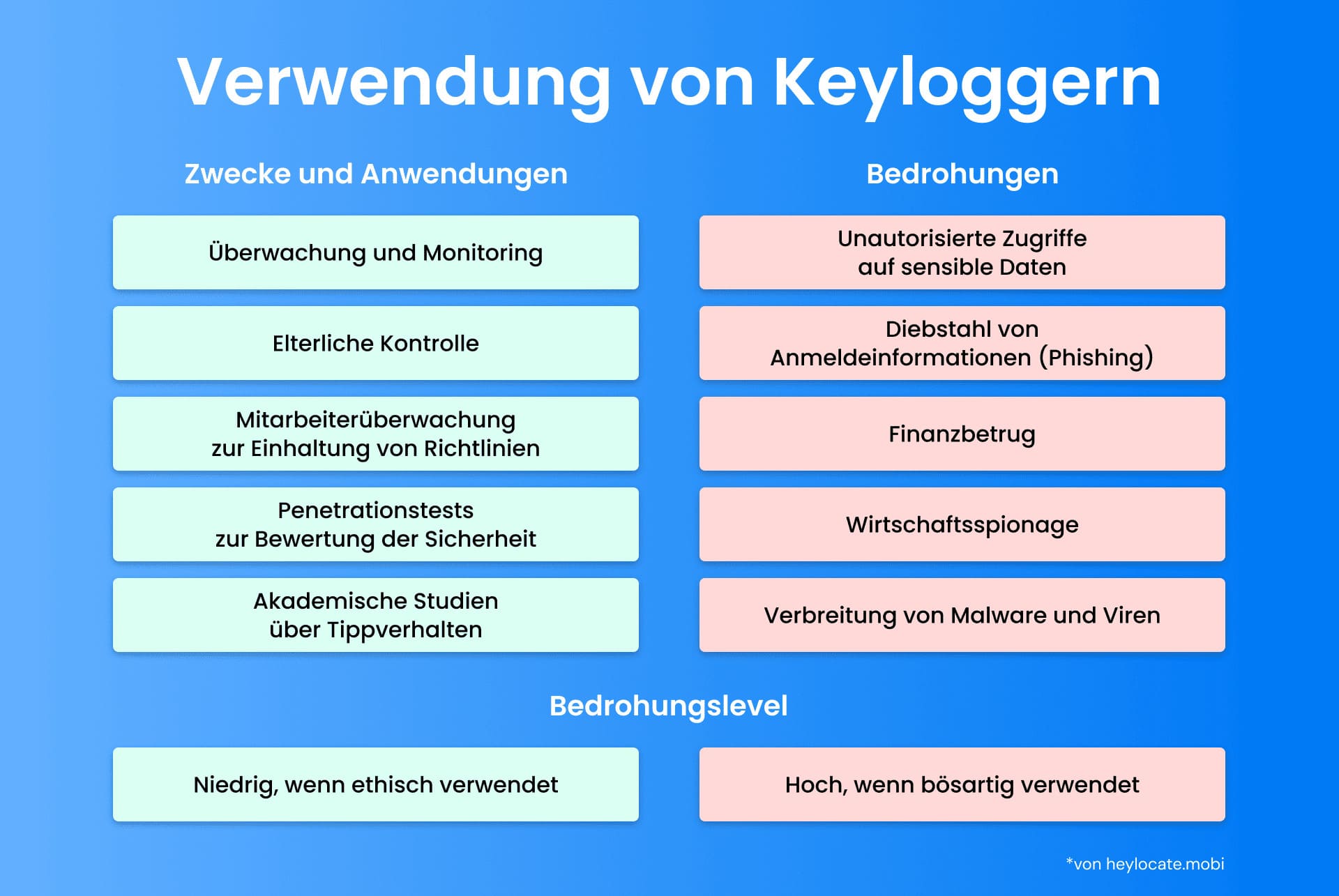

Ein Keylogger ist eine Software oder ein Gerät, das Tastenanschläge auf einem Computer oder mobilen Gerät aufzeichnet. Häufig als Tastenanschlags-Logger bezeichnet, sind diese Tools darauf ausgelegt, jede Tastatureingabe sorgfältig zu erfassen, einschließlich sensibler Daten wie Passwörter, Benutzernamen und anderer vertraulicher Informationen. Keylogger werden zu verschiedenen Zwecken eingesetzt, von der Überwachung der Mitarbeiteraktivitäten und der Kindersicherung bis hin zu Forschungsinitiativen.

Arten und Methoden des Keyloggings

Grundsätzlich gibt es zwei Arten von Keylogging:

- Softwarebasiert

- Hardwarebasiert

Tabellen zum Vergleich zweier Arten von Keylogging:

| Kategorie | Typ | Beschreibung | Schwierigkeit der Erkennung |

|---|---|---|---|

| Softwarebasiert | Hypervisor-basiert | Operiert auf sehr niedriger Ebene, erfasst Tastatureingaben vor der Verschlüsselung | Hoch |

| Kernel-basiert | Interzeptiert Tastatureingaben auf der Betriebssystem-Kernel-Ebene | Mittel | |

| API-basiert | Erfasst Tastatureingaben von spezifischen Anwendungen über Anwendungsprogrammierschnittstellen | Mittel | |

| Formular-Grabbing-basiert | Stiehlt Daten, die in Webformulare eingegeben werden | Mittel | |

| JavaScript-basiert | Läuft in Webseiten, um Tastatureingaben innerhalb des Browsers zu erfassen | Niedrig (kann durch Sicherheitssoftware blockiert werden) | |

| Speicherinjektions-basiert | Injiziert bösartigen Code in laufende Prozesse, um Tastatureingaben zu erfassen | Mittel bis Hoch |

| Kategorie | Typ | Beschreibung | Schwierigkeit der Erkennung |

|---|---|---|---|

| Hardwarebasiert | Firmware-basiert | Installiert in der Gerätefirmware, erfasst Tastatureingaben bevor das Betriebssystem lädt | Sehr hoch |

| Tastatur-Hardware-Keylogger | Physische Geräte zwischen Tastatur und Computer platziert, zeichnen alle Tastenanschläge auf | Mittel (kann sichtbar sein) | |

| Drahtlose Tastatur-Sniffer | Interceptieren drahtlose Signale zwischen Tastatur und Empfänger | Mittel (benötigt spezielle Ausrüstung) | |

| Tastatur-Overlays | Dünne Überlagerungen, die auf Tastaturen platziert werden, erfassen jeden Tastendruck | Niedrig (leicht sichtbar) | |

| Akustische Keylogger | Verwenden von Schallsensoren, um die Geräusche von Tastenanschlägen zu erfassen | Niedrig (in ruhigen Umgebungen erkennbar) | |

| Elektromagnetische Emissionen | Erfassen elektromagnetische Strahlung, die bei Tastenanschlägen ausgesendet wird (benötigt spezielle Ausrüstung) | Sehr hoch | |

| Optische Überwachung | Zeichnet Video von Benutzern beim Tippen auf und verwendet Computervision, um Tastenanschläge zu analysieren | Variiert (abhängig von der Kameraplatzierung) | |

| Smartphones (mit speziellen Apps) | Bösartige Apps können verwendet werden, um Tastatureingaben auf Smartphones zu erfassen | Variiert (abhängig von App und Telefonsicherheit) |

Keylogging im Forschungs- und Schreibprozess

Keylogging wird in verschiedenen Forschungsbereichen eingesetzt, insbesondere zur Untersuchung von Schreibprozessen. Es hilft Forschern, Folgendes zu analysieren:

- Geschwindigkeit und Rhythmus des Tippens;

- Pausen;

- Revisionen;

- Andere Aspekte des Schreibens.

Dies bietet Einblicke in die kognitiven und sprachlichen Prozesse, die beim Schreiben beteiligt sind.

Zusatzfunktionen und ergänzende Technologien

Keylogger können zusätzliche Funktionen haben, die die Funktionalität verbessern:

- Protokollierung der Zwischenablage;

- Bildschirmprotokollierung;

- Erfassung von Steuertext;

- Überwachung von Programmen und Websites;

- Erfassung von Daten aus anderen Eingabegeräten (Mäuse, Touchscreens);

- Erfassung von Netzwerkverkehr;

- Aufnahme von Audioaufzeichnungen.

Gegenmaßnahmen und Schutz gegen Keylogging

| Schutz gegen Keylogging | Beschreibung |

|---|---|

| Anti-Keylogger-Software | Software, die darauf ausgelegt ist, Keylogger zu erkennen und zu blockieren |

| Anti-Spyware/Anti-Viren-Programme | Programme, die schädliche Software erkennen und entfernen, einschließlich Keyloggern |

| Netzwerkmonitore | Werkzeuge, die den Netzwerkverkehr überwachen und verdächtige Aktivitäten blockieren |

| Automatische Formularausfüller | Software, die automatisch Anmeldeinformationen und andere sensible Daten ausfüllt |

| Live-CD/USB für sicheres Booten | Starten von einem vertrauenswürdigen und sicheren Betriebssystem, das auf einer CD/USB gespeichert ist |

| Sicherheitstoken und Einmalpasswörter (OTP) | Geräte, die einzigartige Codes zur Authentifizierung generieren |

| Bildschirmtastaturen | Virtuelle Tastaturen, die die Notwendigkeit physischer Tastenanschläge eliminieren |

| Tastenanschlags-Interferenz-Software | Software, die zufällige Tastenanschläge erzeugt oder zusätzliche Zeichen einfügt |

| Spracherkennung und Handschrifterkennung | Alternative Eingabemethoden, die das Risiko verringern, dass Keylogger Tastenanschläge erfassen |

| Makro-Erweiterer/Aufzeichner | Software, die wiederholende Aufgaben automatisiert und den Bedarf an manueller Eingabe reduziert |

| Täuschende Tipp-Techniken | Absichtliches Einführen von Fehlern oder Verwenden alternativer Tastaturlayouts, um die Tastenanschläge zu verschleiern. Dies erschwert es Keyloggern, genaue Daten abzufangen |

| Datensicherheit und Privatsphäre | Die Verwendung robuster Verschlüsselungsmethoden sowohl für die Speicherung als auch für die Übertragung von durch Keylogger gesammelten Daten ist entscheidend, um die Privatsphäre der Personen zu schützen und die Datenintegrität zu wahren |

Rechtliche und ethische Grenzen für die Verwendung von Keyloggern

Die Verwendung von Keyloggern sollte den gesetzlichen Vorschriften und ethischen Standards entsprechen. Zwei Hauptmaßnahmen: Einholung einer ausdrücklichen Zustimmung der Teilnehmer und Priorisierung der sicheren Datenhandhabung. Dies hilft, die Privatsphäre der Personen zu schützen und die Vertraulichkeit während der Forschungs- und Überwachungsaktivitäten zu wahren.

Referenzen

- Keystroke logging – Wikipedia

- What is a Keylogger? How to protect yourself

- What is a Keylogger? How to Detect a Keylogger?

- What is Keystroke Logging and Keyloggers?

- What is a Keylogger and How Can I Detect One on My Computer? | Sophos Home

- What is a keylogger? A total protection guide

- What is a Keylogger? A Detailed Guide | McAfee