Cybersécurité

Qu’est-ce que la cybersécurité ?

La cybersécurité est le gardien des données et systèmes électroniques, les protégeant des intrusions non autorisées, des violations de données et des cyberattaques. Elle englobe une variété de mesures et techniques conçues pour protéger les réseaux informatiques, les dispositifs et les informations contre les menaces internes et externes.

Dans un monde interconnecté où les entreprises, les gouvernements et les individus dépendent fortement des ordinateurs et d’Internet, la cybersécurité assure la confidentialité, l’intégrité et la disponibilité des données. Elle joue un rôle crucial dans la protection des informations sensibles telles que les données personnelles, les transactions financières et les documents confidentiels. Les conséquences des violations de cybersécurité peuvent être graves, incluant des pertes financières, des dommages à la réputation et des implications légales.

La nécessité de la cybersécurité

La nécessité de la cybersécurité a augmenté de manière exponentielle en raison de la dépendance croissante aux systèmes informatiques, à Internet, aux normes de réseaux sans fil et aux appareils intelligents. Avec l’émergence de l’Internet des Objets (IoT), la surface d’attaque s’est élargie, rendant impératif de sécuriser ces dispositifs interconnectés. De plus, la complexité des systèmes d’information et la sophistication des cyberattaques nécessitent des mesures de cybersécurité robustes.

Comprendre les vulnérabilités et les attaques

Les vulnérabilités dans les systèmes informatiques et les réseaux peuvent survenir à cause de défauts de conception, de mise en œuvre, d’exploitation ou de contrôle. Les cybercriminels exploitent ces vulnérabilités pour obtenir un accès non autorisé ou compromettre l’intégrité des données.

- Vulnérabilités de conception : Ces faiblesses proviennent de la conception initiale d’un système, le rendant susceptible d’exploitation. Exemples incluent des contrôles d’accès inappropriés, des algorithmes de chiffrement faibles ou des mécanismes d’authentification défectueux.

- Vulnérabilités de mise en œuvre : Survenant pendant le développement et le déploiement d’un système, ces vulnérabilités résultent d’erreurs de codage, de mauvaises configurations ou d’un test insuffisant.

- Vulnérabilités opérationnelles : Liées à l’exploitation et à la maintenance quotidiennes d’un système, ces vulnérabilités peuvent découler de pratiques de sécurité médiocres telles que des mots de passe faibles, l’absence de mises à jour de sécurité ou le défaut de corriger les vulnérabilités connues.

- Vulnérabilités de contrôle : Ces faiblesses concernent les contrôles administratifs et les politiques régissant l’utilisation du système. Elles peuvent être exploitées par des tactiques d’ingénierie sociale ou des menaces internes.

Attaques cybernétiques courantes

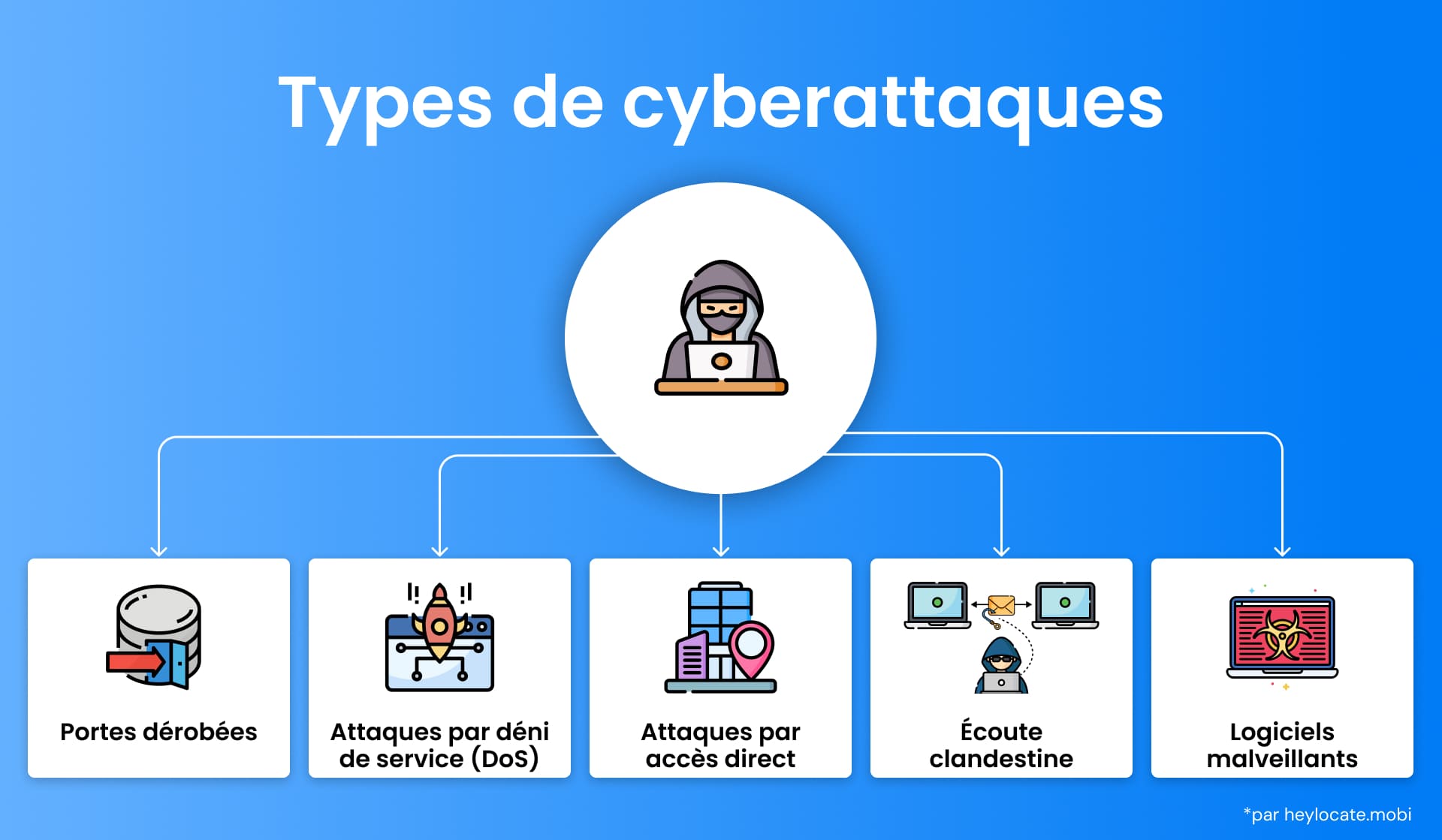

Les attaques cybernétiques se manifestent sous diverses formes, chacune ayant ses propres objectifs et techniques.

- Légende : Infographies de différentes formes d’attaques cybernétiques.

- Portes dérobées : Ces points d’entrée cachés dans un système permettent un accès non autorisé, permettant aux cybercriminels de contourner les mécanismes d’authentification.

- Attaques par déni de service (DoS) : Ces attaques perturbent la disponibilité d’un système informatique ou réseau en l’inondant de requêtes ou de trafic illégitimes.

- Attaques par accès direct : Les cybercriminels accèdent physiquement à un système ou réseau par le vol, l’entrée non autorisée ou la manipulation matérielle.

- Écoute clandestine : Implique la surveillance ou la capture non autorisée de données transmises sur un réseau.

- Logiciels malveillants : Désigne les logiciels conçus pour nuire ou exploiter les systèmes ou réseaux informatiques.

Mise en œuvre de mesures de cybersécurité

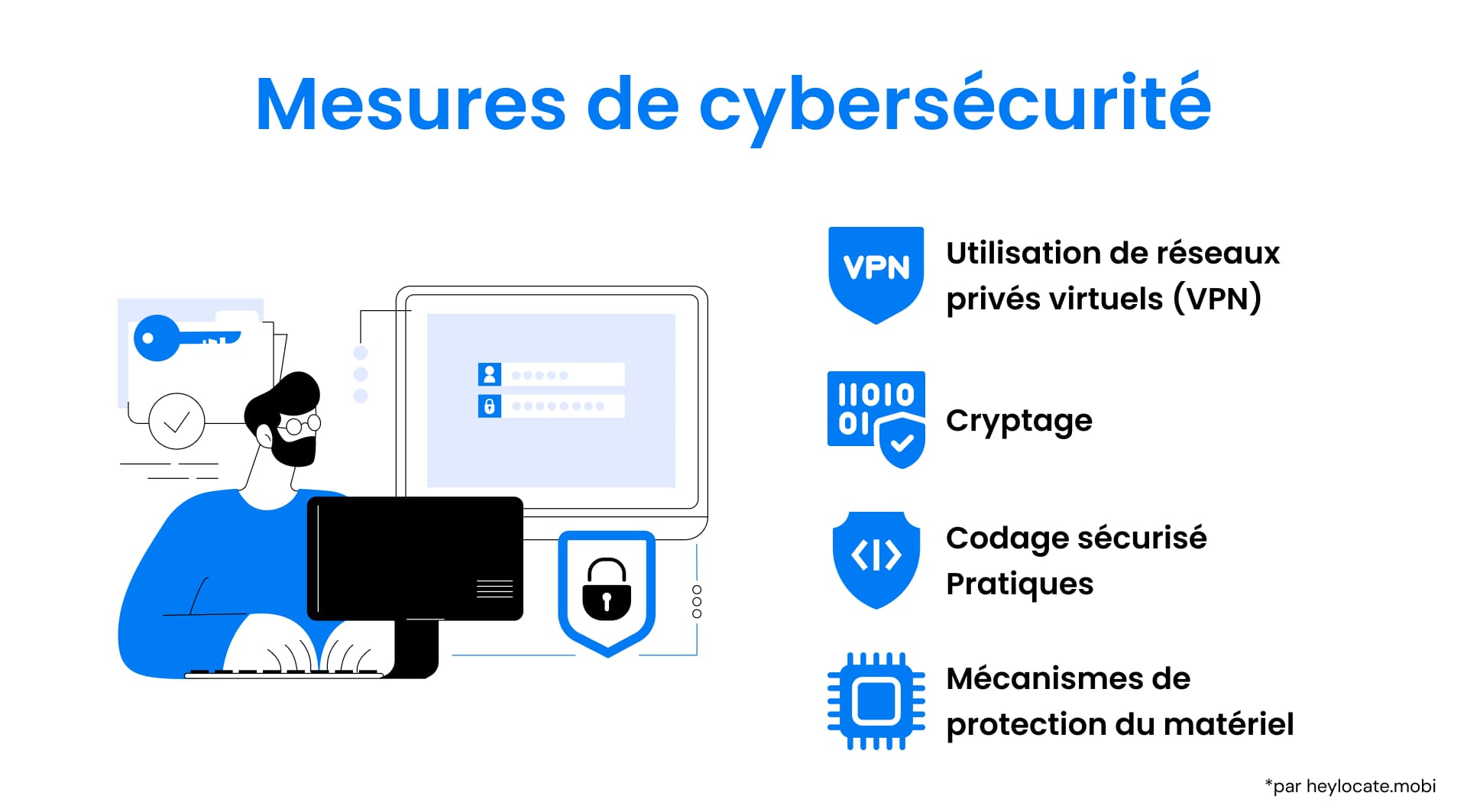

Pour atténuer les menaces cybernétiques, la mise en œuvre de mesures de cybersécurité efficaces est essentielle.

- Utilisation de réseaux privés virtuels (VPN) : Chiffre le trafic Internet pour empêcher l’interception par les cybercriminels.

- Chiffrement : Convertit les données en une forme illisible en utilisant des algorithmes cryptographiques pour assurer la confidentialité.

- Pratiques de codage sécurisé : Minimise les vulnérabilités en écrivant un code robuste et sécurisé.

- Mécanismes de protection matérielle : Fournissent une couche supplémentaire de sécurité pour se protéger contre la manipulation ou l’accès non autorisé.

Menaces émergentes et adaptation continue

La cybersécurité est dynamique, nécessitant une adaptation continue aux menaces émergentes.

- Attaques multi-vecteurs : Impliquent l’utilisation simultanée de plusieurs vecteurs d’attaque pour cibler un système ou réseau.

- Attaques polymorphes : Logiciels malveillants conçus pour changer constamment de forme et de comportement afin d’éviter la détection.

Applications pratiques de la cybersécurité

Les pratiques de cybersécurité corporatives et gouvernementales impliquent des contrôles techniques, la formation des employés et des protocoles de réponse aux incidents.

Efforts de cybersécurité mondiaux

La coopération internationale et les efforts collaboratifs sont vitaux pour combattre la cybercriminalité et améliorer la cybersécurité. Des initiatives telles que la Convention de Budapest sur la cybercriminalité et le Cadre de cybersécurité de l’Institut National des Standards et de la Technologie (NIST) fournissent des directives et des cadres pour la coopération internationale et les meilleures pratiques.

Références

- Schatz, Daniel; Bashroush, Rabih; Wall, Julie (2017). “Towards a More Representative Definition of Cyber Security”. Journal of Digital Forensics, Security and Law. 12 (2).

- Computer security at the Encyclopædia Britannica

- Stevens, Tim (11 juin 2018). “Global Cybersecurity: New Directions in Theory and Methods” (PDF). Politics and Governance.

- Cybersecurity – Wikipedia

- Common Vulnerabilities and Exposures (CVE) – MITRE

- Budapest Convention sur la cybercriminalité – Council of Europe

- Cybersecurity Framework – National Institute of Standards and Technology (NIST)