Keylogger

O que é um Keylogger?

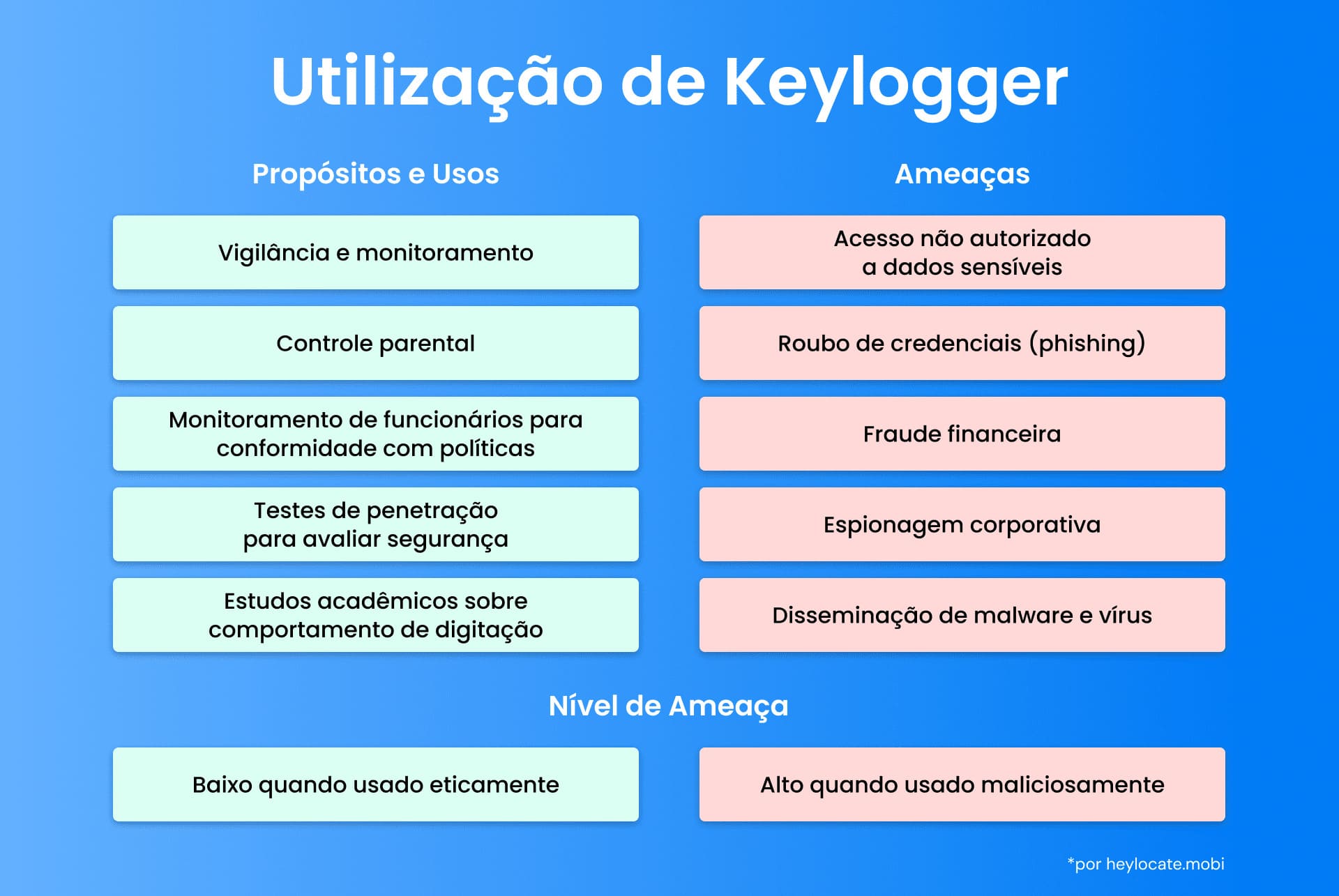

Um keylogger é um software ou dispositivo que registra as teclas digitadas em um computador ou dispositivo móvel. Comumente chamados de registradores de teclas, essas ferramentas são projetadas para capturar meticulosamente cada toque de tecla, incluindo dados sensíveis como senhas, nomes de usuário e outras informações confidenciais. Os keyloggers são usados para diversos fins, desde monitoramento de atividades de funcionários e controle parental até iniciativas de pesquisa.

Tipos e Métodos de Keylogging

Principalmente, existem dois tipos de keylogging:

- Baseado em software

- Baseado em hardware

Tabelas que comparam dois tipos de Keylogging:

| Categoria | Tipo | Descrição | Dificuldade para Detectar |

|---|---|---|---|

| Baseado em Software | Baseado em Hipervisor | Opera em um nível muito baixo, capturando teclas antes da criptografia | Alta |

| Baseado em Kernel | Intercepta teclas no nível do kernel do sistema operacional | Média | |

| Baseado em API | Captura teclas de aplicações específicas usando interfaces de programação de aplicativos | Média | |

| Baseado em Captura de Formulários | Rouba dados inseridos em formulários na web | Média | |

| Baseado em JavaScript | Executa em páginas da web para capturar teclas dentro do navegador | Baixa (pode ser bloqueado por softwares de segurança) | |

| Baseado em Injeção de Memória | Injeta código malicioso em processos em execução para capturar teclas | Média para Alta |

| Categoria | Tipo | Descrição | Dificuldade para Detectar |

|---|---|---|---|

| Baseado em Hardware | Baseado em Firmware | Instalado no firmware do dispositivo, captura as teclas antes do SO ser carregado | Muito Alta |

| Keyloggers de hardware de teclado | Dispositivos físicos colocados entre o teclado e o computador, registram todas as teclas | Média (pode ser visível) | |

| Sniffers de teclado sem fio | Interceptam sinais sem fio entre o teclado e o receptor | Média (requer equipamento especializado) | |

| Overlays de teclado | Camadas finas colocadas sobre os teclados, capturando cada tecla pressionada | Baixa (facilmente visível) | |

| Keyloggers acústicos | Usam sensores de som para capturar os sons das teclas | Baixa (detectável em ambientes silenciosos) | |

| Emissões eletromagnéticas | Capturam a radiação eletromagnética emitida durante as teclas (requer equipamento especializado) | Muito Alta | |

| Vigilância óptica | Grava vídeos de usuários digitando e usa visão computacional para analisar as teclas | Varia (depende da colocação da câmera) | |

| Smartphones (com apps específicos) | Apps maliciosos podem ser usados para capturar teclas em smartphones | Varia (depende do app e da segurança do telefone) |

Keylogging no Processo de Pesquisa e Escrita

O keylogging é usado em várias áreas de pesquisa, especialmente para estudar processos de escrita. Ele ajuda os pesquisadores a analisar:

- Velocidade e ritmo de digitação;

- Pausas;

- Revisões;

- Outros aspectos da escrita.

Isso oferece insights sobre os processos cognitivos e linguísticos envolvidos na escrita.

Recursos Relacionados e Tecnologias Suplementares

Os keyloggers podem ter recursos adicionais que aumentam sua funcionalidade:

- Registro da área de transferência;

- Registro de tela;

- Captura de texto de controle;

- Monitoramento de programas e sites;

- Captura de dados de outros dispositivos de entrada (mouse, telas sensíveis ao toque);

- Captura de tráfego de rede;

- Captura de gravações de áudio.

Contramedidas e Proteção Contra Keylogging

| Contramedidas e Proteção Contra Keylogging | Descrição |

|---|---|

| Software Anti-Keylogger | Software projetado para detectar e bloquear keyloggers |

| Programas Anti-Spyware/Anti-Vírus | Programas que detectam e removem software malicioso, incluindo keyloggers |

| Monitores de Rede | Ferramentas que monitoram o tráfego de rede e bloqueiam atividades suspeitas |

| Preenchedores Automáticos de Formulários | Software que preenche automaticamente credenciais de login e outras informações sensíveis |

| CD/USB para Boot Seguro | Inicialização de um sistema operacional confiável e seguro armazenado em CD/USB |

| Tokens de Segurança e Senhas de Uso Único (OTP) | Dispositivos que geram códigos únicos para autenticação |

| Teclados na Tela | Teclados virtuais que eliminam a necessidade de digitação física |

| Software de Interferência de Digitação | Software que gera digitações aleatórias ou insere caracteres adicionais |

| Reconhecimento de Voz e de Escrita à Mão | Métodos de entrada alternativos que reduzem o risco de os keyloggers capturarem digitações |

| Expansores/Gravadores de Macros | Software que automatiza tarefas repetitivas e reduz a necessidade de digitação manual |

| Técnicas de Digitação Enganosa | Introduzir erros intencionalmente ou utilizar layouts alternativos de teclado para ofuscar digitações. Isso complica a capacidade dos keyloggers de interceptar dados precisos |

| Segurança de Dados e Privacidade | Utilizar métodos de criptografia robustos para armazenar e transmitir dados coletados por keyloggers é essencial para proteger a privacidade dos indivíduos e manter a integridade dos dados |

Limites Legais e Éticos para o Uso de Keyloggers

O uso de keyloggers deve estar em conformidade com regulamentações legais e padrões éticos. Dois passos principais: obter um consentimento explícito dos participantes e priorizar o manuseio seguro dos dados. Isso ajuda a proteger a privacidade dos indivíduos e manter a confidencialidade ao longo dos esforços de pesquisa e monitoramento.

Referências

- Keystroke logging – Wikipedia

- What is a Keylogger? How to protect yourself

- What is a Keylogger? How to Detect a Keylogger?

- What is Keystroke Logging and Keyloggers?

- What is a Keylogger and How Can I Detect One on My Computer? | Sophos Home

- What is a keylogger? A total protection guide

- What is a Keylogger? A Detailed Guide | McAfee