E2EE (Criptografia de Ponta-a-Ponta)

O que é E2EE?

A Criptografia de Ponta a Ponta (em inglês, end-to-end encryption ou E2EE) é um protocolo de comunicação que garante que apenas partes autorizadas possam acessar mensagens transmitidas. Seu objetivo principal é proteger contra o acesso não autorizado e a manipulação de dados.

Como Funciona

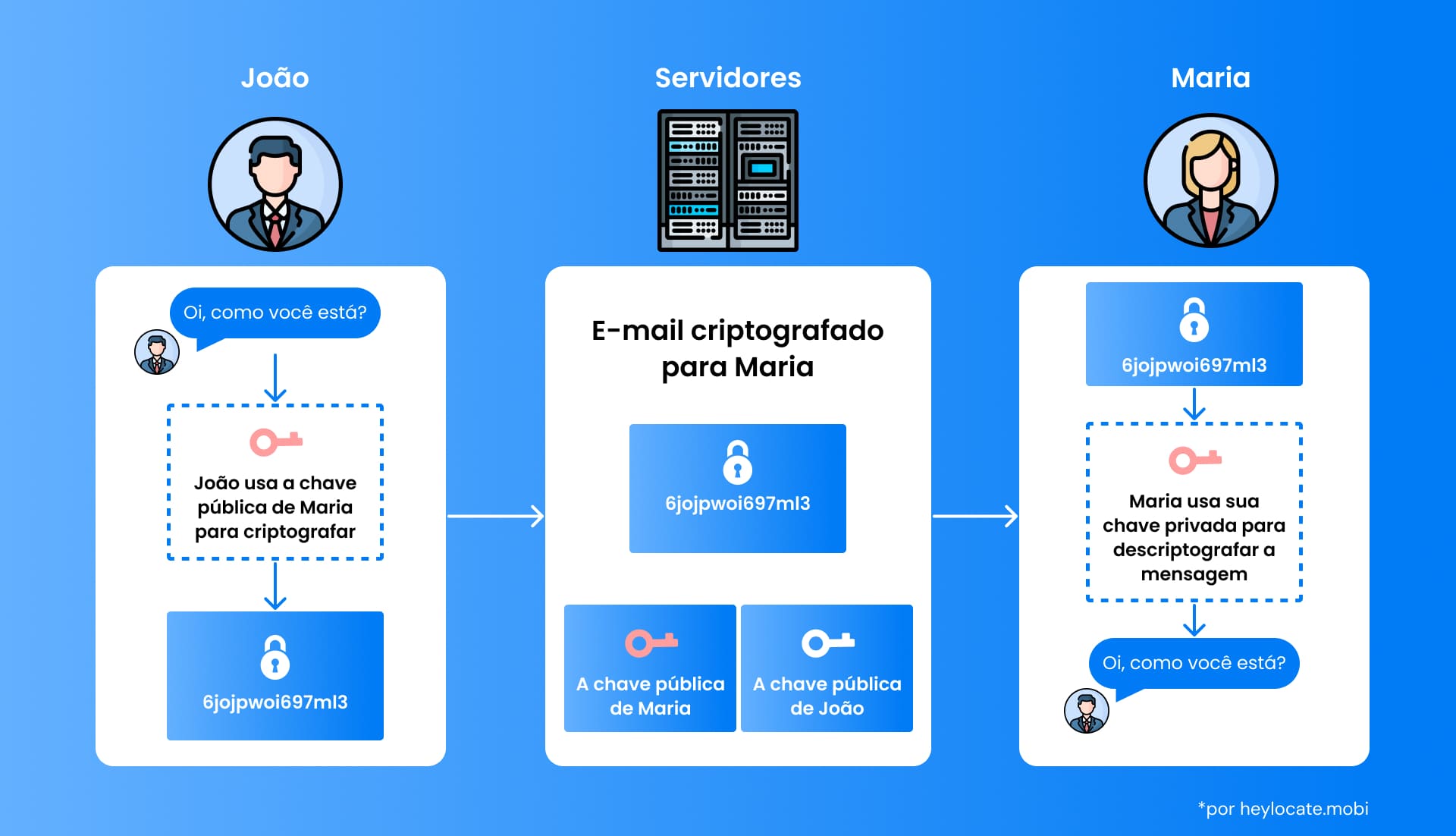

O E2EE opera criptografando dados no dispositivo do remetente e descriptografando-os no dispositivo do destinatário. A criptografia envolve transformar texto simples em texto cifrado usando chaves únicas. Esse texto cifrado só pode ser decifrado usando a chave de descriptografia correspondente. O E2EE opera sem servidores intermediários, garantindo a segurança das mensagens mesmo que o servidor que armazena dados criptografados esteja comprometido. Utiliza algoritmos de criptografia fortes e protocolos seguros de troca de chaves.

Importância da Criptografia de Ponta a Ponta

A Criptografia de Ponta a Ponta (E2EE) é um pilar fundamental nos sistemas contemporâneos de comunicação digital, oferecendo inúmeras vantagens de privacidade e segurança. Entre esses benefícios, destaca-se a proteção da privacidade do usuário, garantindo que apenas as partes em comunicação possuam acesso ao conteúdo da mensagem. Diferente das configurações convencionais de comunicação onde os provedores de serviços podem potencialmente acessar e examinar o conteúdo das mensagens, o E2EE evita tais intrusões não autorizadas.

Ao criptografar dados na ponta do remetente e descriptografá-los somente no dispositivo do destinatário, o E2EE garante a confidencialidade do conteúdo das mensagens. Isso é particularmente crucial em cenários que exigem a troca segura de informações sensíveis, como conversas pessoais, detalhes financeiros ou dados proprietários. Os sistemas E2EE proporcionam um nível de privacidade inatingível por meio dos métodos tradicionais de comunicação.

Além disso, o E2EE serve como um bastião contra interceptação e manipulação por entidades maliciosas. Mesmo no caso de interceptação de dados criptografados, o E2EE torna o conteúdo indecifrável para partes não autorizadas que não possuem a chave de criptografia. Consequentemente, os hackers encontram barreiras significativas para obter acesso ilícito a informações sensíveis, mitigando assim os riscos de violações de dados e divulgações não autorizadas.

Limitações

Uma das limitações da Criptografia de Ponta a Ponta (E2EE) é sua incapacidade de garantir confidencialidade e segurança absolutas. Embora os processos de criptografia e descriptografia em si sejam robustos, os atacantes podem explorar vulnerabilidades nos pontos finais da comunicação, comprometendo a segurança do dispositivo em vez de visar diretamente o algoritmo de criptografia ou o mecanismo de troca de chaves.

Outro desafio significativo é representado pela ameaça de ataques de homem no meio (MITM). Nesses ataques, um adversário intercepta a comunicação entre duas partes e se passa por cada uma delas para a outra, efetivamente espionando a conversa.

O E2EE sozinho é insuficiente para impedir ataques MITM, pois os atacantes podem interceptar as chaves de criptografia e descriptografar as mensagens antes de recriptografá-las com suas próprias chaves. Medidas adicionais de autenticação são imperativas para mitigar eficazmente o risco de ataques MITM.

Estado Atual da Criptografia de Ponta a Ponta na Comunicação Digital

Numerosas plataformas de mensagens, como WhatsApp, Signal e Telegram, adotaram a Criptografia de Ponta a Ponta (E2EE). Assim, essas plataformas garantem que todas as mensagens, chamadas de voz e chamadas de vídeo são cifradas de ponta a ponta, proporcionando aos usuários maior privacidade e segurança.

No entanto, nem todas as aplicações de mensagens incorporam o E2EE como uma funcionalidade padrão. Algumas plataformas, incluindo o Facebook Messenger e o Google Hangouts, dependem da criptografia baseada em servidor, onde as mensagens são criptografadas durante o trânsito entre o remetente e o servidor, mas podem ser descriptografadas e acessadas pelos provedores de serviços. Isso levanta preocupações com relação à privacidade e segurança das mensagens, pois permanecem suscetíveis ao acesso não autorizado por provedores de serviços ou terceiros.

Desafios na Implementação do E2EE

Na implementação da Criptografia de Ponta a Ponta (E2EE), a autenticação desempenha um papel crucial na mitigação do risco de ataques de homem no meio (em inglês: man-in-the-middle attack, MITM). Em um ataque MITM, um intruso intercepta a comunicação entre duas partes e se passa por cada uma delas para a outra, espionando clandestinamente a conversa. Os atacantes podem interceptar as chaves de criptografia e descriptografar as mensagens antes de recriptografá-las com suas próprias chaves.

Assim, os sistemas E2EE empregam vários métodos de autenticação, como certificados digitais, onde cada usuário possui um certificado digital único que verifica sua identidade.

Infraestrutura de Chave Pública (PKI)

PKI envolve o uso de chaves públicas, que só podem ser descriptografadas pelas chaves privadas correspondentes. PKI suporta várias aplicações como e-mail seguro e navegação na web.

Chaves Pré-Compartilhadas (PSK)

A autenticação PSK depende do compartilhamento de uma chave secreta entre as partes antes do início da comunicação. É mais simples de implementar, mas requer uma gestão cuidadosa das chaves compartilhadas, geralmente utilizadas em VPNs, redes Wi-Fi e implantações de IoT em pequena escala.

Segurança dos Pontos Finais

Os pontos finais são vulneráveis a diversos ataques, incluindo malware, phishing e roubo físico. Para garantir a segurança dos pontos finais, medidas devem ser implementadas para proteger os dispositivos de acessos não autorizados e manter a integridade das chaves de criptografia:

- políticas rigorosas de senha ou métodos de autenticação biométrica para desbloquear dispositivos;

- manter dispositivos e softwares atualizados com os últimos patches de segurança;

- utilizar protocolos de comunicação seguros;

- fortalecer o acesso físico aos dispositivos através de recursos como telas de bloqueio e criptografia.

Referências

- Greenberg, Andy (2014-11-25). “Hacker Lexicon: What Is End-to-End Encryption?”. WIRED

- “Cryptography Concepts – Fundamentals – E3Kit | Virgil Security”. developer.virgilsecurity.com.

- Moldal, L.; Jorgensen, T. (11 de fevereiro de 2003). “End to end encryption in GSM, DECT and satellite networks using NSK200”. IEE Seminar Secure GSM and Beyond: End to End Security for Mobile Communications. Vol. 2003. IET. p. 5

- “End-to-end encryption.” Wikipedia, Wikimedia Foundation

- “Encryption.” National Cyber Security Centre

- Public-key cryptography – Wikipedia

- “Digital certificate.” Techopedia