Keylogger

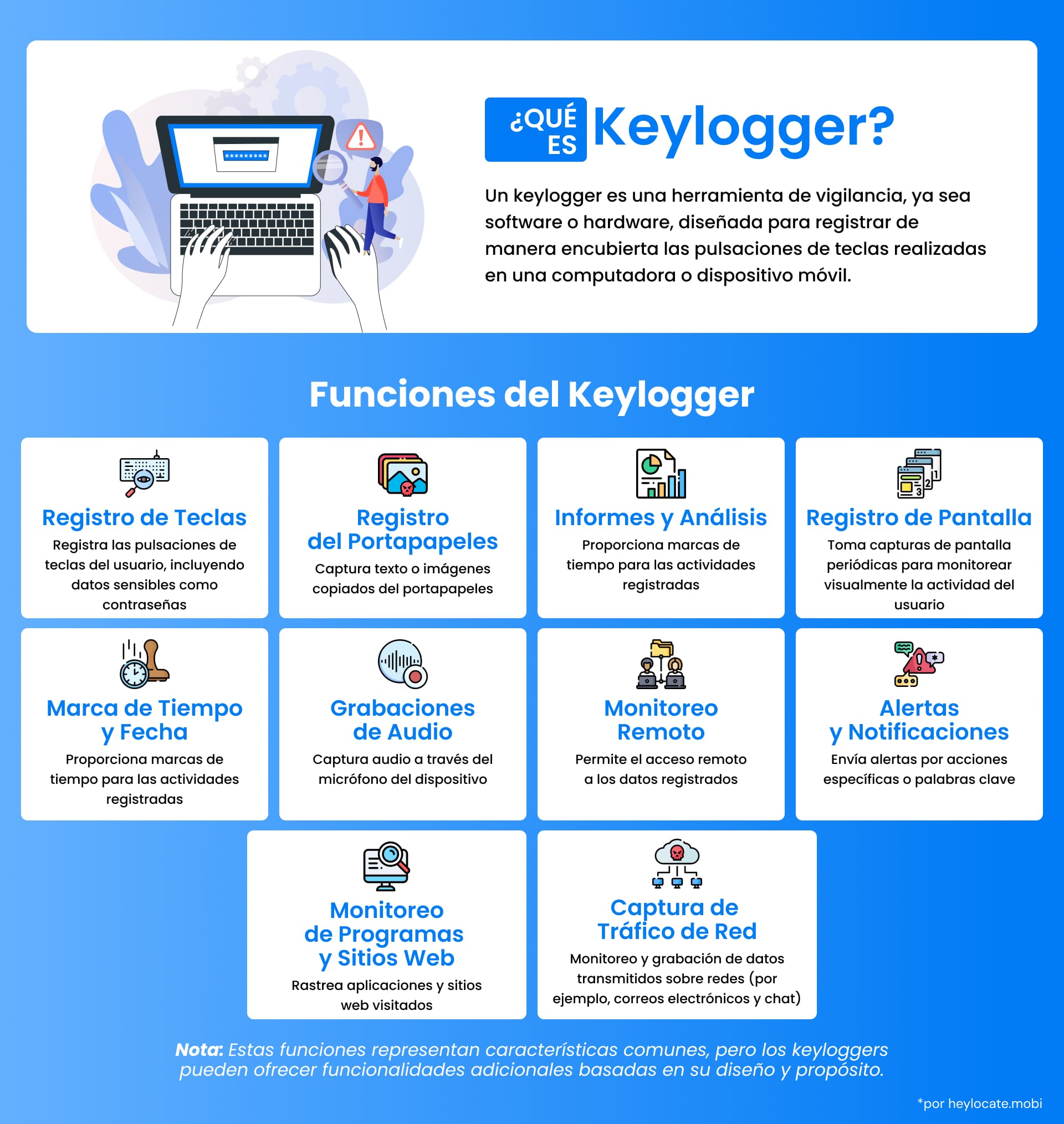

¿Qué es un Keylogger?

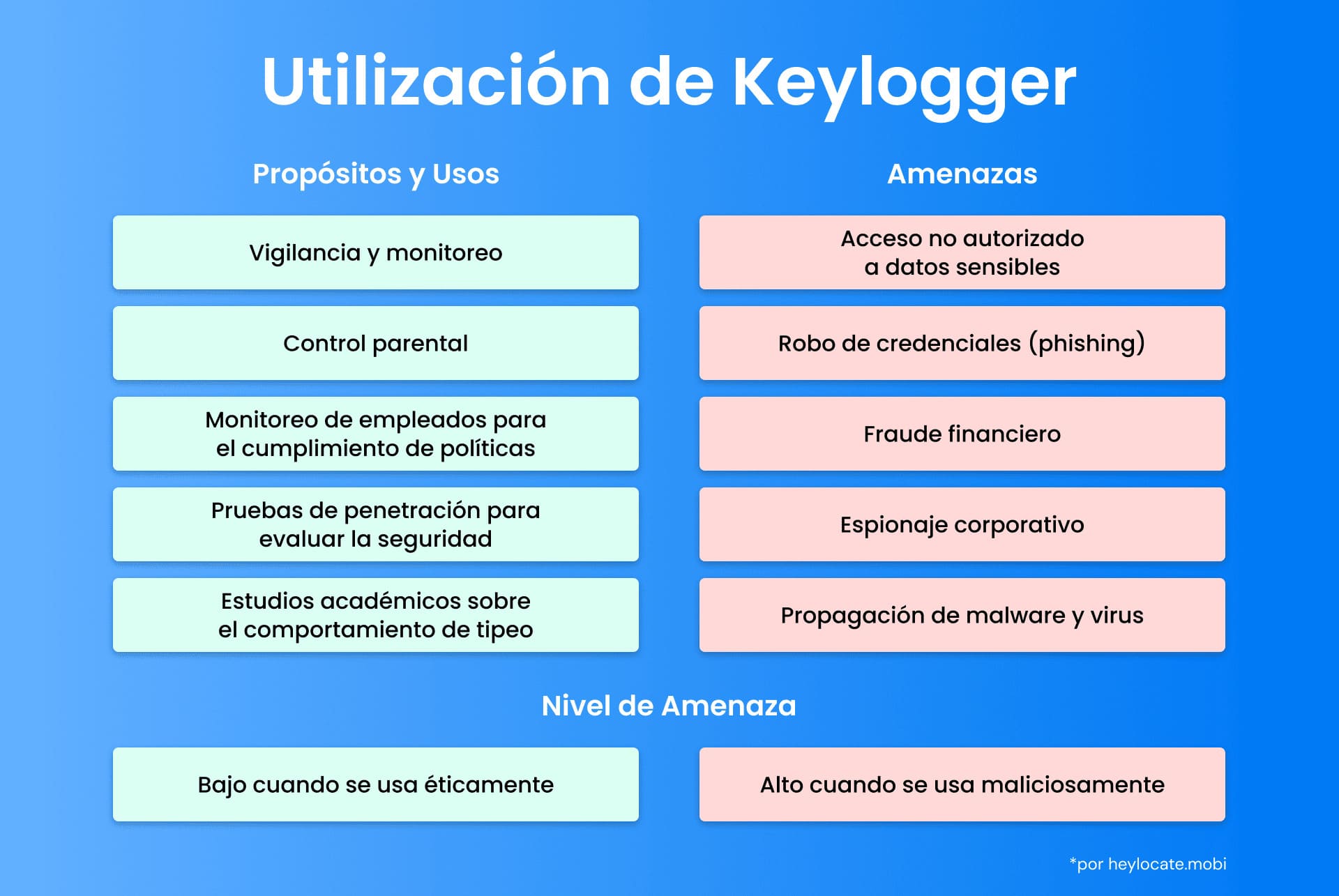

Un keylogger es un software o dispositivo que registra las pulsaciones de teclas realizadas en una computadora o dispositivo móvil. Comúnmente denominados registradores de teclas, estas herramientas están diseñadas para capturar meticulosamente cada pulsación de tecla realizada, incluyendo datos sensibles como contraseñas, nombres de usuario y otra información confidencial. Los keyloggers se utilizan para diversos fines, desde el monitoreo de actividades de empleados y control parental hasta iniciativas de investigación.

Tipos y Métodos de Keylogging

Principalmente hay dos tipos de keylogging:

- Basado en software

- Basado en hardware

Tablas comparativas de dos tipos de Keylogging:

| Categoría | Tipo | Descripción | Dificultad para Detectar |

|---|---|---|---|

| Basado en Software | Basado en Hipervisor | Opera a un nivel muy bajo, capturando pulsaciones de teclas antes de su cifrado | Alta |

| Basado en Kernel | Intercepta pulsaciones de teclas a nivel del kernel del sistema operativo | Media | |

| Basado en API | Captura pulsaciones de teclas de aplicaciones específicas usando interfaces de programación de aplicaciones | Media | |

| Basado en Captura de Formularios | Roba datos introducidos en formularios web | Media | |

| Basado en JavaScript | Funciona en páginas web para capturar pulsaciones de teclas dentro del navegador | Baja (puede ser bloqueado por software de seguridad) | |

| Basado en Inyección de Memoria | Inyecta código malicioso en procesos en ejecución para capturar pulsaciones de teclas | Media a Alta |

| Categoría | Tipo | Descripción | Dificultad para Detectar |

|---|---|---|---|

| Basado en Hardware | Basado en Firmware | Instalado en el firmware del dispositivo, captura las pulsaciones antes de que cargue el SO | Muy Alta |

| Registradores de teclado físicos | Dispositivos físicos colocados entre el teclado y la computadora, registran todas las pulsaciones | Media (puede ser visible) | |

| Detectores de teclado inalámbrico | Interceptan señales inalámbricas entre el teclado y el receptor | Media (requiere equipo especializado) | |

| Superposiciones de teclado | Capas finas colocadas sobre los teclados, capturan cada tecla presionada | Baja (fácilmente visible) | |

| Registradores acústicos | Usan sensores de sonido para capturar los sonidos de las pulsaciones de teclas | Baja (detectable en ambientes silenciosos) | |

| Emisiones electromagnéticas | Capturan la radiación electromagnética emitida durante las pulsaciones de teclas (requiere equipo especializado) | Muy Alta | |

| Vigilancia óptica | Graba video de los usuarios escribiendo y utiliza visión por computadora para analizar las pulsaciones de teclas | Variable (depende de la colocación de la cámara) | |

| Smartphones (con apps específicas) | Aplicaciones maliciosas que pueden usarse para capturar pulsaciones de teclas en smartphones | Variable (depende de la app y la seguridad del teléfono) |

Keylogging en el Proceso de Investigación y Escritura

El keylogging se utiliza en varios campos de investigación, especialmente para estudiar los procesos de escritura. Ayuda a los investigadores a analizar:

- Velocidad y ritmo de escritura;

- Pausas;

- Revisiones;

- Otros aspectos de la escritura.

Esto proporciona percepciones sobre los procesos cognitivos y lingüísticos involucrados en la escritura.

Características Relacionadas y Tecnologías Complementarias

Los keyloggers pueden tener características adicionales que mejoran su funcionalidad:

- Registro del portapapeles;

- Registro de pantalla;

- Captura de texto de control;

- Monitoreo de programas y sitios web;

- Captura de datos de otros dispositivos de entrada (ratones, pantallas táctiles);

- Captura de tráfico de red;

- Captura de grabaciones de audio.

Contramedidas y Protección Contra Keylogging

| Contramedidas y Protección Contra el Keylogging | Descripción |

|---|---|

| Software Anti-Keylogger | Software diseñado para detectar y bloquear keyloggers |

| Programas Anti-Spyware/Anti-Virus | Programas que detectan y eliminan software malicioso, incluidos los keyloggers |

| Monitores de Red | Herramientas que monitorean el tráfico de red y bloquean actividades sospechosas |

| Rellenadores Automáticos de Formularios | Software que llena automáticamente credenciales de inicio de sesión y otra información sensible |

| CD/USB para Arranque Seguro | Iniciar desde un sistema operativo confiable y seguro almacenado en un CD/USB |

| Tokens de Seguridad y Contraseñas de Un Solo Uso (OTP) | Dispositivos que generan códigos únicos para autenticación |

| Teclados en Pantalla | Teclados virtuales que eliminan la necesidad de pulsaciones físicas de teclas |

| Software de Interferencia de Teclas | Software que genera pulsaciones de teclas aleatorias o inserta caracteres adicionales |

| Reconocimiento de Voz y de Escritura a Mano | Métodos de entrada alternativos que reducen el riesgo de que los keyloggers capturen pulsaciones de teclas |

| Expandores/Grabadores de Macros | Software que automatiza tareas repetitivas y reduce la necesidad de tecleo manual |

| Técnicas de Escritura Engañosa | Introducir errores intencionalmente o utilizar distribuciones alternativas de teclado para ofuscar las pulsaciones de teclas. Esto complica la capacidad de los keyloggers para interceptar datos precisos |

| Seguridad de Datos y Privacidad | Utilizar métodos de cifrado robustos tanto para almacenar como para transmitir datos recopilados a través de keyloggers es esencial para proteger la privacidad de las personas y mantener la integridad de los datos |

Límites Legales y Éticos para el Uso de Keyloggers

El uso de keyloggers debe cumplir con las regulaciones legales y estándares éticos. Dos pasos principales: obtener un consentimiento explícito de los participantes y priorizar el manejo seguro de los datos. Esto ayuda a proteger la privacidad de los individuos y mantener la confidencialidad a lo largo de los esfuerzos de investigación y monitoreo.

Referencias

- Keystroke logging – Wikipedia

- What is a Keylogger? How to protect yourself

- What is a Keylogger? How to Detect a Keylogger?

- What is Keystroke Logging and Keyloggers?

- What is a Keylogger and How Can I Detect One on My Computer? | Sophos Home

- What is a keylogger? A total protection guide

- What is a Keylogger? A Detailed Guide | McAfee