Chiffrement de bout en bout

Qu’est-ce que E2EE (le chiffrement de bout en bout) ?

Le chiffrement de bout en bout (en anglais, End-to-end encryption, E2EE) est un protocole de communication qui garantit que seules les parties autorisées peuvent accéder aux messages transmis. Son objectif principal est de protéger contre l’accès non autorisé et la manipulation des données.

Fonctionnement

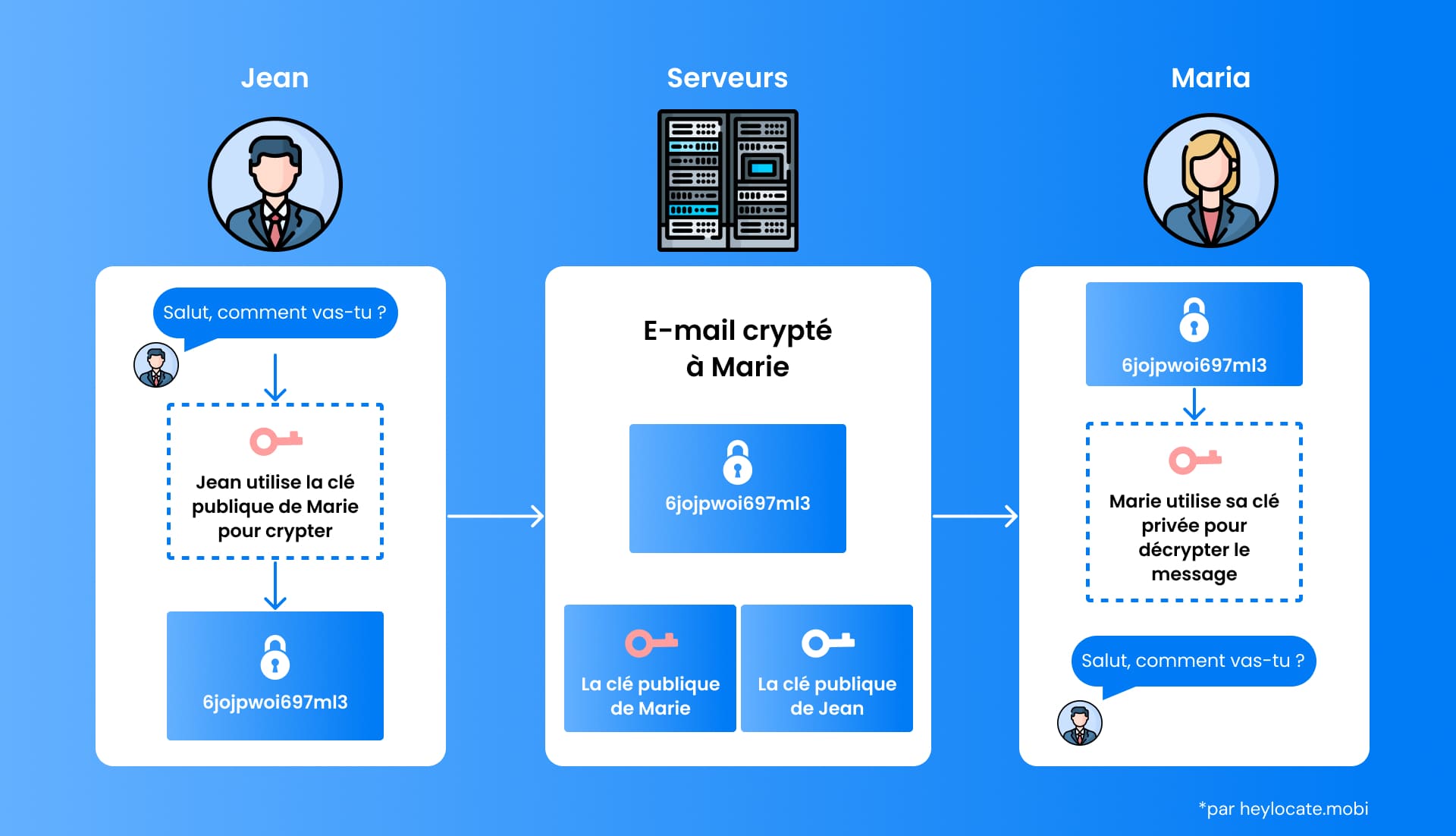

L’E2EE fonctionne en chiffrant les données sur l’appareil de l’expéditeur et en les déchiffrant à l’extrémité du destinataire. Le chiffrement consiste à transformer le texte clair en texte chiffré à l’aide de clés uniques. Ce texte chiffré ne peut être déchiffré qu’avec la clé de déchiffrement correspondante. L’E2EE fonctionne sans serveurs intermédiaires, garantissant la sécurité des messages même si le serveur stockant les données chiffrées est compromis. Il utilise des algorithmes de chiffrement forts et des protocoles d’échange de clés sécurisés.

Importance du chiffrement de bout en bout

Le chiffrement de bout en bout (E2EE) est un pilier des systèmes de communication numérique contemporains, offrant de nombreux avantages en matière de confidentialité et de sécurité. Parmi ces avantages, le plus important est la protection de la vie privée des utilisateurs, assurant que seules les parties en communication ont accès au contenu des messages. Contrairement aux configurations de communication conventionnelles où les fournisseurs de services pourraient potentiellement accéder et examiner le contenu des messages, l’E2EE évite de telles intrusions non autorisées.

En chiffrant les données à l’extrémité de l’expéditeur et en les déchiffrant uniquement sur l’appareil du destinataire, l’E2EE garantit la confidentialité du contenu des messages. Cela s’avère particulièrement crucial dans les scénarios nécessitant l’échange sécurisé d’informations sensibles, telles que les conversations personnelles, les détails financiers ou les données propriétaires. Les systèmes E2EE fournissent un niveau de confidentialité inaccessible par les voies de communication traditionnelles.

De plus, l’E2EE sert de rempart contre l’interception et la manipulation par des entités malveillantes. Même en cas d’interception de données chiffrées, l’E2EE rend le contenu indéchiffrable pour les parties non autorisées qui n’ont pas la clé de chiffrement. Par conséquent, les pirates rencontrent des obstacles significatifs pour accéder illégalement à des informations sensibles, réduisant ainsi les risques de violations de données et de divulgations non autorisées.

Limitations

Une des limitations du chiffrement de bout en bout (E2EE) est son incapacité à garantir une confidentialité et une sécurité absolues. Bien que les processus de chiffrement et de déchiffrement eux-mêmes soient robustes, les attaquants peuvent exploiter des faiblesses aux points de communication, compromettant la sécurité de l’appareil plutôt que de cibler directement l’algorithme de chiffrement ou le mécanisme d’échange de clés.

Un autre défi significatif est posé par la menace des attaques de type homme du milieu (MITM). Dans de telles attaques, un adversaire intercepte la communication entre deux parties et se fait passer pour chaque partie auprès de l’autre, écoutant efficacement la conversation.

L’E2EE seul est insuffisant pour contrecarrer les attaques MITM, car les attaquants peuvent intercepter les clés de chiffrement et déchiffrer les messages avant de les rechiffrer avec leurs propres clés. Des mesures d’authentification supplémentaires sont impératives pour atténuer efficacement le risque d’attaques MITM.

État Actuel de l’E2EE dans la Communication Numérique

De nombreuses plateformes de messagerie, telles que WhatsApp, Signal et Telegram, ont adopté le Chiffrement de Bout en Bout (E2EE). Ainsi, ces plateformes garantissent que tous les messages, appels vocaux et appels vidéo sont chiffrés de bout en bout, offrant aux utilisateurs une confidentialité et une sécurité accrues.

Néanmoins, toutes les applications de messagerie n’intègrent pas l’E2EE par défaut. Certaines plateformes, dont Facebook Messenger et Google Hangouts, dépendent du chiffrement basé sur le serveur, où les messages sont chiffrés pendant le transit entre l’expéditeur et le serveur, mais peuvent être déchiffrés et consultés par les fournisseurs de services. Cela suscite des inquiétudes concernant la confidentialité et la sécurité des messages, car ils restent vulnérables à des accès non autorisés par les fournisseurs de services ou des tiers.

Défis dans la Mise en Œuvre de l’E2EE

Dans la mise en œuvre du Chiffrement de Bout en Bout (E2EE), l’authentification joue un rôle crucial pour atténuer les risques d’attaques de type homme-du-milieu (en anglais : man-in-the-middle attack, MITM). Dans une attaque MITM, un intrus intercepte la communication entre deux parties et se fait passer pour chacune d’elles, écoutant clandestinement la conversation. Les attaquants peuvent intercepter les clés de chiffrement et déchiffrer les messages avant de les rechiffrer avec leurs propres clés.

Ainsi, les systèmes E2EE utilisent diverses méthodes d’authentification, comme les certificats numériques, où chaque utilisateur possède un certificat numérique unique qui vérifie son identité.

Infrastructure à Clé Publique (PKI)

La PKI implique l’utilisation de clés publiques, qui ne peuvent être déchiffrées que par les clés privées correspondantes. La PKI prend en charge diverses applications telles que le courrier électronique sécurisé et la navigation sur le web.

Clés Pré-Partagées (PSK)

L’authentification PSK repose sur le partage d’une clé secrète entre les parties avant que la communication ne commence. Elle est plus simple à mettre en œuvre mais nécessite une gestion soignée des clés partagées, généralement utilisées dans les VPN, les réseaux Wi-Fi et les déploiements IoT à petite échelle.

Sécurité des Points de Terminaison

Les points de terminaison sont vulnérables à diverses attaques, y compris les logiciels malveillants, le phishing et le vol physique. Pour garantir la sécurité des points de terminaison, protéger les appareils contre les accès non autorisés et maintenir l’intégrité des clés de chiffrement, les mesures suivantes doivent être mises en œuvre :

- des politiques de mot de passe strictes ou des méthodes d’authentification biométrique pour déverrouiller les appareils;

- la mise à jour des appareils et des logiciels avec les derniers correctifs de sécurité;

- l’utilisation de protocoles de communication sécurisés;

- le renforcement de l’accès physique

Références

- Greenberg, Andy (2014-11-25). “Hacker Lexicon: What Is End-to-End Encryption?”. WIRED

- “Cryptography Concepts – Fundamentals – E3Kit | Virgil Security”. developer.virgilsecurity.com.

- Moldal, L.; Jorgensen, T. (11 février 2003). “End to end encryption in GSM, DECT and satellite networks using NSK200”. IEE Seminar Secure GSM and Beyond: End to End Security for Mobile Communications. Vol. 2003. IET. p. 5

- “End-to-end encryption.” Wikipedia, Wikimedia Foundation

- “Encryption.” National Cyber Security Centre

- Public-key cryptography – Wikipedia

- “Digital certificate.” Techopedia