Réseau Privé Virtuel (VPN)

Qu’est-ce qu’un VPN ?

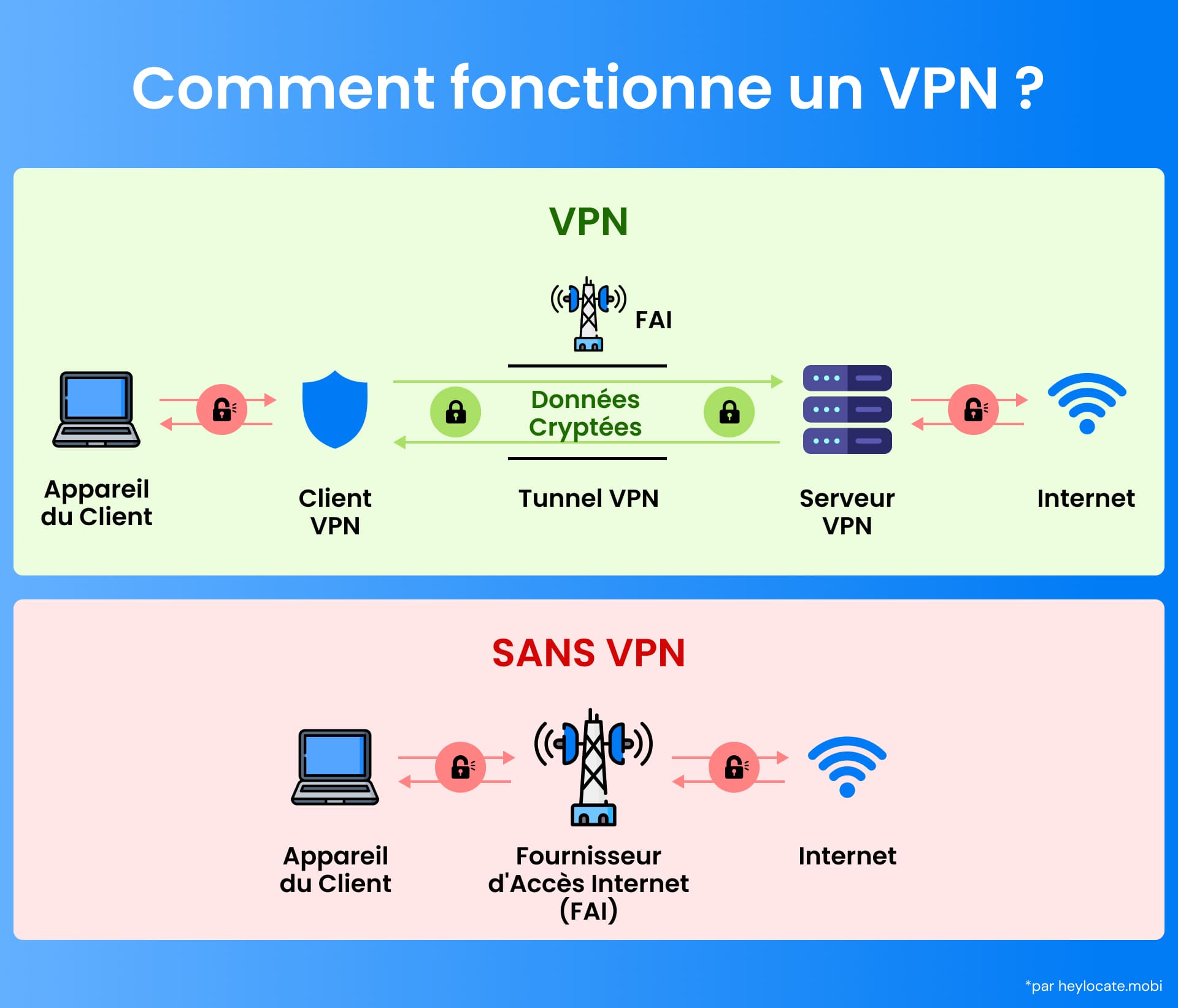

Un Réseau Privé Virtuel (VPN) est une méthode de connexion sécurisée utilisée pour ajouter de la confidentialité et de la sécurité aux réseaux privés et publics, tels que l’internet. Les VPN créent un tunnel sécurisé entre le dispositif de l’utilisateur et un serveur distant, permettant ainsi la transmission sécurisée des données sur un réseau existant.

Fondements Techniques des VPN

Les VPN s’appuient sur des connexions virtuelles point à point, qui émulent un lien physique direct entre le dispositif de l’utilisateur et le serveur distant. Ces connexions sont établies en utilisant des protocoles de tunnel, qui encapsulent les données de l’utilisateur dans un « tunnel » sécurisé que les personnes non autorisées ne peuvent ni intercepter ni accéder.

Classifications des VPN

Les VPN sont classés en fonction de leur type de connexion :

- VPN d’Accès à Distance : Permettent aux utilisateurs individuels de se connecter de manière sécurisée à un réseau privé depuis des emplacements distants.

- VPN de Site à Site : Établissent des connexions sécurisées entre deux réseaux physiquement séparés, souvent utilisés par les entreprises ayant plusieurs sites.

Types de VPN et Leurs Applications

| Type de VPN | Description | Application |

|---|---|---|

| VPN d’Accès à Distance | Permet aux utilisateurs individuels de se connecter de manière sécurisée à un réseau privé depuis des emplacements éloignés | • Accès sécurisé à distance aux ressources de l’entreprise (fichiers, applications, bases de données) |

| VPN de Site à Site | Établit une connexion sécurisée entre deux réseaux physiquement séparés | • Connexions sécurisées entre bureaux ou centres de données pour le partage de ressources et la collaboration (courant dans les entreprises ayant plusieurs sites) |

| VPN Basé sur l’Extranet | Connecte les réseaux de différentes organisations | • Communication et partage de données sécurisés entre organisations partenaires dans des scénarios B2B • Connexions sécurisées entre un fournisseur de cloud et le réseau d’un client dans des environnements de cloud computing |

Systèmes et Protocoles de Sécurité des VPN

Les VPN s’appuient sur divers protocoles de sécurité pour assurer la confidentialité, l’intégrité et l’authenticité des données :

- Protocoles de Tunnel : Établissent des tunnels sécurisés (IPsec, SSL/TLS, OpenVPN).

- Cryptage : Protège la confidentialité des données en les rendant illisibles sans une clé de déchiffrement.

- Authentification : Vérifie l’identité des utilisateurs et prévient l’accès non autorisé (mots de passe, biométrie, authentification à deux facteurs).

- Contrôles d’Intégrité des Messages : Utilisent des codes d’authentification de messages (MAC) pour détecter toute altération des données durant la transmission.

Modèle de Sécurité et Authentification VPN

La sécurité VPN implique des mécanismes d’authentification robustes, y compris des mots de passe, la biométrie et l’authentification à deux facteurs. Les codes d’authentification de messages (MAC) sont utilisés pour assurer la sécurité et l’intégrité des paquets de données transmis sur le VPN.

Fonctionnalités et Caractéristiques Avancées des VPN

- Composants de VPN Fournis par le Prestataire : Utilisent des composants dédiés (dispositifs clients, dispositifs CE, dispositifs PE et dispositifs du fournisseur) pour gérer les connexions VPN.

- VLANs (Réseaux Locaux Virtuels) : Segmentent un réseau physique en réseaux virtuels pour une sécurité et une isolation améliorées.

- VPLS (Service LAN Privé Virtuel) : Émule un LAN sur un réseau étendu, permettant aux sites de communiquer comme s’ils étaient sur le même réseau physique.

Architectures et Technologies VPN

- VPN de Couche 2 OSI : Opèrent à la couche de liaison de données, utilisant des protocoles tels que MPLS et BGP pour des connexions sécurisées à travers les réseaux (maintiennent le même schéma d’adressage IP entre les sites).

- VPN de Couche 3 OSI : Opèrent à la couche réseau, utilisant des protocoles de routage IP comme BGP pour des connexions sécurisées (permettent des schémas d’adressage IP séparés entre les sites).

- Tunnels Non Cryptés : Offrent une meilleure performance mais manquent de sécurité de cryptage.

- Réseaux de Livraison de Confiance (MPLS) : Fournissent un transport sécurisé et fiable pour le trafic VPN.

VPN dans les Environnements Mobiles

- VPN Mobiles : Permettent un accès sécurisé aux ressources d’entreprise depuis des dispositifs mobiles sur des réseaux Wi-Fi publics.

- Défis : Problèmes de connectivité réseau, maintien de sessions sécurisées.

- Solutions : Reconnexion automatique, transfert transparent, cryptage adaptatif.

Limitations des Réseaux et Solutions Avancées

- Limitation : Incapacité à supporter les domaines de diffusion (méthode de communication réseau traditionnelle).

- Solutions : VPLS et Protocoles de Tunnel de Couche 2 (L2TP, PPTP) permettent la transmission de messages de diffusion sur les VPN.

Références

- Wikipedia: Virtual_private_network

- What is a VPN, Kaspersky.com

- What is VPN, Microsoft.com, Computing Dictionary

- What is VPN, Cisco.com

- What is a VPN, nordvpn.com

- What is a VPN and Why You Need One, PCmag

- VPN, Proofpoint.com