Keylogger

Cos’è un Keylogger?

Un keylogger è un software o un dispositivo che registra le battiture sulla tastiera effettuate su un computer o su un dispositivo mobile. Comunemente noti come logger delle battiture, questi strumenti sono progettati per catturare meticolosamente ogni tasto premuto, inclusi dati sensibili come password, nomi utente e altre informazioni confidenziali. I keylogger sono utilizzati per diversi scopi, che vanno dal monitoraggio delle attività dei dipendenti e controllo parentale fino a iniziative di ricerca.

Tipi e Metodi di Keylogging

Principalmente ci sono due tipi di keylogging:

- Basato su software

- Basato su hardware

Tabelle di confronto tra due tipi di Keylogging:

| Categoria | Tipo | Descrizione | Difficoltà nel Rilevamento |

|---|---|---|---|

| Basato su Software | Basato su Hypervisor | Opera a un livello molto basso, catturando i tasti prima della crittografia | Alta |

| Basato su Kernel | Intercepisce i tasti a livello del kernel del sistema operativo | Media | |

| Basato su API | Cattura i tasti da applicazioni specifiche utilizzando interfacce di programmazione applicative | Media | |

| Basato su Cattura Moduli | Ruba dati inseriti nei moduli web | Media | |

| Basato su JavaScript | Funziona nelle pagine web per catturare i tasti all’interno del browser | Bassa (può essere bloccato da software di sicurezza) | |

| Basato su Iniezione di Memoria | Inietta codice maligno nei processi in esecuzione per catturare i tasti | Media ad Alta |

| Categoria | Tipo | Descrizione | Difficoltà nel Rilevamento |

|---|---|---|---|

| Basato su Hardware | Basato su Firmware | Installato nel firmware del dispositivo, cattura le battiture prima che il SO si carichi | Molto Alta |

| Keylogger hardware da tastiera | Dispositivi fisici posizionati tra la tastiera e il computer, registrano ogni battitura | Media (potrebbe essere visibile) | |

| Sniffer per tastiere wireless | Intercepiscono i segnali wireless tra la tastiera e il ricevitore | Media (richiede attrezzatura specializzata) | |

| Sovrapposizioni di tastiera | Sottili sovrapposizioni posizionate sulle tastiere, catturano ogni tasto premuto | Bassa (facilmente visibile) | |

| Keylogger acustici | Utilizzano sensori sonori per catturare i suoni dei tasti | Bassa (rilevabile in ambienti silenziosi) | |

| Emissioni elettromagnetiche | Catturano le radiazioni elettromagnetiche emesse durante la digitazione (richiede attrezzatura specializzata) | Molto Alta | |

| Sorveglianza ottica | Registra video degli utenti che digitano e usa la visione artificiale per analizzare le battiture | Varia (dipende dalla posizione della telecamera) | |

| Smartphone (con app specifiche) | App malevoli possono essere utilizzate per catturare le battiture su smartphone | Varia (dipende dall’app e dalla sicurezza del telefono) |

Keylogging nel Processo di Ricerca e di Scrittura

Il keylogging è utilizzato in vari campi di ricerca, in particolare per studiare i processi di scrittura. Aiuta i ricercatori a analizzare:

- Velocità e ritmo di battitura;

- Pause;

- Revisioni;

- Altri aspetti della scrittura.

- Questo fornisce intuizioni sui processi cognitivi e linguistici coinvolti nella scrittura.

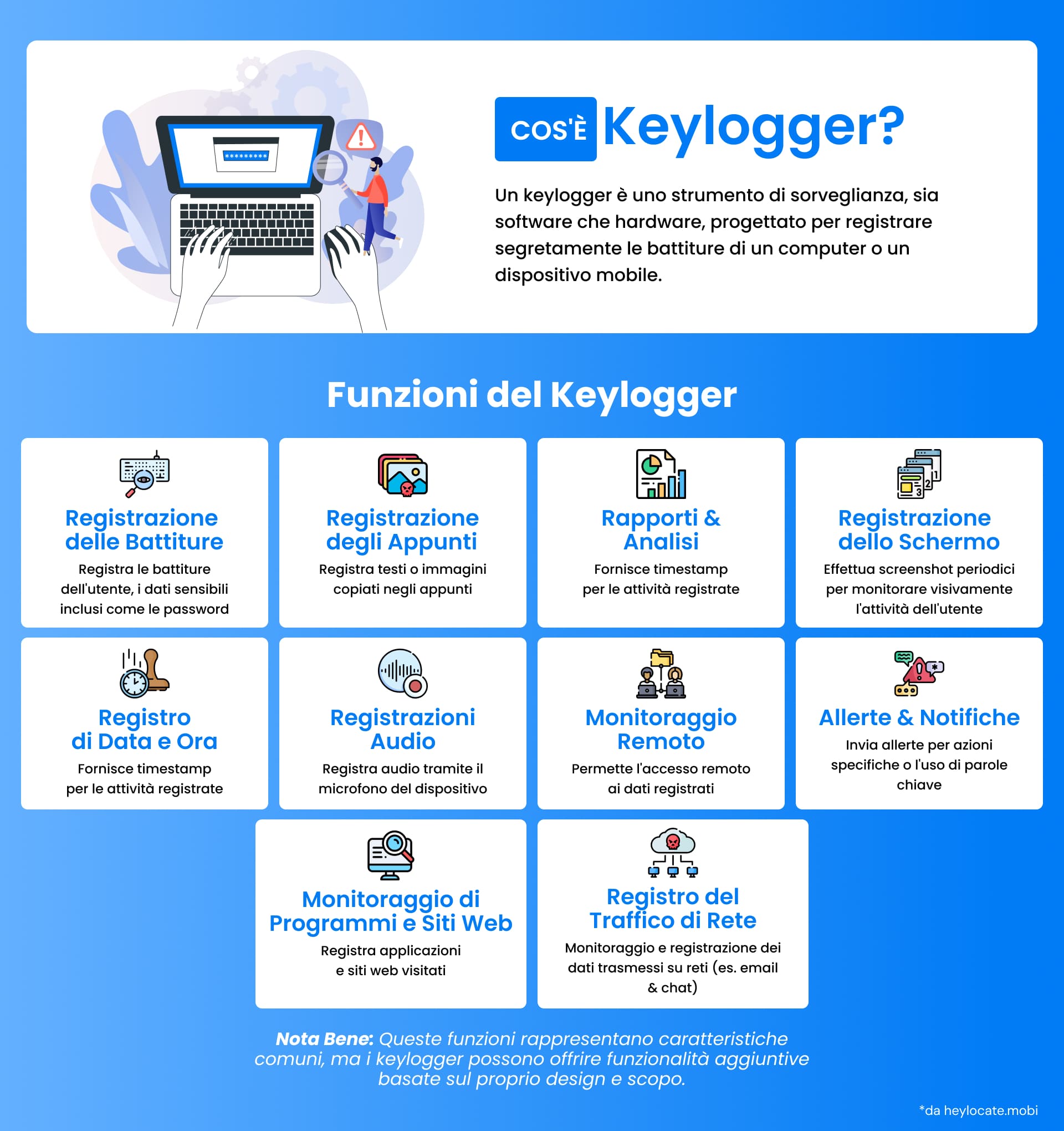

Funzionalità Correlate e Tecnologie Supplementari

I keylogger possono avere funzionalità aggiuntive che ne migliorano la funzionalità:

- Registrazione degli appunti;

- Registrazione dello schermo;

- Cattura del testo di controllo;

- Monitoraggio di programmi e siti web;

- Cattura dati da altri dispositivi di input (mouse, touchscreen);

- Cattura del traffico di rete;

- Registrazione di audio.

Contromisure e Protezione contro il Keylogging

| Misure di Contrasto e Protezione dal Keylogging | Descrizione |

|---|---|

| Software Anti-Keylogger | Software progettato per rilevare e bloccare i keylogger |

| Programmi Anti-Spyware/Anti-Virus | Programmi che rilevano e rimuovono software maligno, inclusi i keylogger |

| Monitor di Rete | Strumenti che monitorano il traffico di rete e bloccano attività sospette |

| Compilatori Automatici di Moduli | Software che riempie automaticamente credenziali di accesso e altre informazioni sensibili |

| CD/USB per Avvio Sicuro | Avvio da un sistema operativo affidabile e sicuro memorizzato su CD/USB |

| Token di Sicurezza e Password Monouso (OTP) | Dispositivi che generano codici unici per l’autenticazione |

| Tastiere Virtuali | Tastiere virtuali che eliminano la necessità di digitazione fisica |

| Software di Interferenza nella Digitazione | Software che genera battiture casuali o inserisce caratteri aggiuntivi |

| Riconoscimento Vocale e della Scrittura a Mano | Metodi di input alternativi che riducono il rischio che i keylogger catturino le digitazioni |

| Espansori/Registratori di Macro | Software che automatizza compiti ripetitivi e riduce la necessità di digitazione manuale |

| Tecniche di Digitazione Ingannevoli | Introduzione intenzionale di errori o utilizzo di layout di tastiera alternativi per offuscare le digitazioni. Ciò complica la capacità dei keylogger di intercettare dati accurati |

| Sicurezza dei Dati e Privacy | Utilizzare metodi di cifratura robusti sia per la memorizzazione che per la trasmissione dei dati raccolti attraverso i keylogger è essenziale per salvaguardare la privacy delle persone e mantenere l’integrità dei dati |

Limiti Legali ed Etici per l’Uso dei Keylogger

L’uso dei keylogger deve essere conforme alle normative legali e agli standard etici. Due passaggi principali: ottenere un consenso esplicito dai partecipanti e dare priorità alla gestione sicura dei dati. Questo aiuta a proteggere la privacy degli individui e a mantenere la riservatezza durante le attività di ricerca e monitoraggio.

Riferimenti

- Keystroke logging – Wikipedia

- What is a Keylogger? How to protect yourself

- What is a Keylogger? How to Detect a Keylogger?

- What is Keystroke Logging and Keyloggers?

- What is a Keylogger and How Can I Detect One on My Computer? | Sophos Home

- What is a keylogger? A total protection guide

- What is a Keylogger? A Detailed Guide | McAfee