Cybersecurity

Cos’è la Cybersecurity?

La Cybersecurity è il guardiano dei dati e dei sistemi elettronici, che li protegge da intrusioni non autorizzate, violazioni dei dati e attacchi informatici. Comprende una varietà di misure e tecniche progettate per salvaguardare le reti informatiche, i dispositivi e le informazioni da minacce interne ed esterne.

In un mondo interconnesso in cui aziende, governi e individui si affidano pesantemente ai computer e a Internet, la cybersecurity assicura la confidenzialità, l’integrità e la disponibilità dei dati. Gioca un ruolo fondamentale nella protezione di informazioni sensibili come dati personali, transazioni finanziarie e documenti confidenziali. Le conseguenze delle violazioni della cybersecurity possono essere gravi, inclusa la perdita finanziaria, il danno alla reputazione e implicazioni legali.

La Necessità della Cybersecurity

La necessità della cybersecurity è cresciuta esponenzialmente a causa della crescente dipendenza dai sistemi informatici, da Internet, dagli standard di reti wireless e dai dispositivi intelligenti. Con l’emergere dell’Internet delle Cose (IoT), la superficie di attacco si è ampliata, rendendo imperativo proteggere questi dispositivi interconnessi. Inoltre, la complessità dei sistemi informativi e la sofisticazione degli attacchi informatici richiedono misure di cybersecurity robuste.

Comprendere le Vulnerabilità e gli Attacchi

Le vulnerabilità nei sistemi informatici e nelle reti possono sorgere da difetti nella progettazione, implementazione, operatività o controllo. I cybercriminali sfruttano queste vulnerabilità per ottenere accesso non autorizzato o compromettere l’integrità dei dati.

- Vulnerabilità di progettazione: Queste debolezze derivano dalla progettazione iniziale di un sistema, rendendolo suscettibile a sfruttamenti. Esempi includono controlli di accesso inadeguati, algoritmi di crittografia deboli o meccanismi di autenticazione difettosi.

- Vulnerabilità di implementazione: Emergenti durante lo sviluppo e il dispiegamento di un sistema, queste vulnerabilità derivano da errori di codifica, configurazioni errate o test inadeguati.

- Vulnerabilità operative: Relative alla gestione e manutenzione quotidiane di un sistema, queste vulnerabilità possono derivare da pratiche di sicurezza scarse come password deboli, mancanza di aggiornamenti di sicurezza o mancata applicazione di patch per vulnerabilità note.

- Vulnerabilità di controllo: Queste debolezze riguardano i controlli amministrativi e le politiche che governano l’uso del sistema. Possono essere sfruttate tramite tattiche di ingegneria sociale o minacce interne.

Atacchi Informatici Comuni

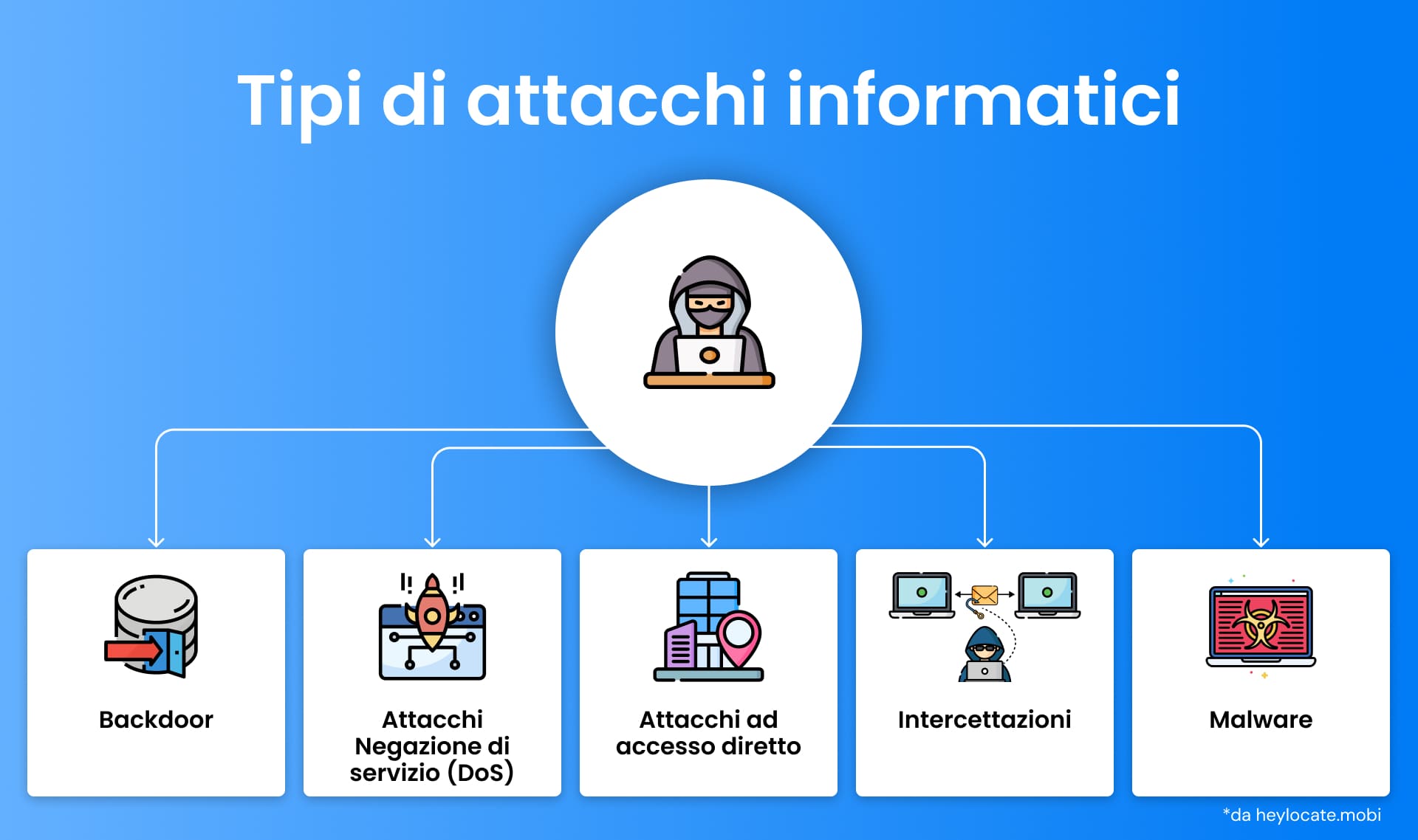

Gli attacchi informatici si manifestano in varie forme, ognuna con i propri obiettivi e tecniche.

- Didascalia: Infografiche delle diverse forme di attacchi informatici.

- Backdoors: Questi punti di ingresso nascosti in un sistema consentono accesso non autorizzato, permettendo ai cybercriminali di eludere i meccanismi di autenticazione.

- Attacchi Denial-of-Service (DoS): Questi attacchi interrompono la disponibilità di un sistema informatico o di una rete sovraccaricandola con richieste o traffico illegittimo.

- Attacchi ad Accesso Diretto: I cybercriminali ottengono fisicamente accesso a un sistema o rete tramite furto, ingresso non autorizzato o manomissione hardware.

- Interception: Coinvolge il monitoraggio o la cattura non autorizzata di dati trasmessi su una rete.

- Malware: Si riferisce a software progettato per danneggiare o sfruttare sistemi o reti informatiche.

Implementazione di Misure di Cybersecurity

Per mitigare le minacce informatiche, è essenziale implementare efficaci misure di cybersecurity.

- Uso di Reti Private Virtuali (VPN): Cripta il traffico Internet per prevenire intercettazioni da parte dei cybercriminali.

- Crittografia: Converte i dati in una forma illeggibile utilizzando algoritmi crittografici per garantire la confidenzialità.

- Pratiche di Codifica Sicura: Minimizza le vulnerabilità scrivendo codice robusto e sicuro.

- Meccanismi di Protezione Hardware: Forniscono uno strato aggiuntivo di sicurezza per proteggere contro la manomissione o l’accesso non autorizzato.

Minacce Emergenti e Adattamento Continuo

La cybersecurity è dinamica, richiedendo un adattamento continuo alle minacce emergenti.

- Attacchi Multi-vettore: Coinvolgono l’uso simultaneo di più vettori di attacco per prendere di mira un sistema o una rete.

- Attacchi Polimorfici: Malware progettato per cambiare costantemente forma e comportamento per eludere il rilevamento.

Applicazioni Pratiche della Cybersecurity

Le pratiche di cybersecurity aziendali e governative coinvolgono controlli tecnici, formazione dei dipendenti e protocolli di risposta agli incidenti.

Sforzi Globali di Cybersecurity

La cooperazione internazionale e gli sforzi collaborativi sono vitali per combattere la criminalità informatica e migliorare la cybersecurity. Iniziative come la Convenzione di Budapest sulla Cybercriminalità e il Framework di Cybersecurity dell’Istituto Nazionale degli Standard e della Tecnologia (NIST) forniscono linee guida e framework per la cooperazione internazionale e le migliori pratiche.

Riferimenti

- Schatz, Daniel; Bashroush, Rabih; Wall, Julie (2017). “Towards a More Representative Definition of Cyber Security”. Journal of Digital Forensics, Security and Law. 12 (2).

- Computer security at the Encyclopædia Britannica

- Stevens, Tim (11 giugno 2018). “Global Cybersecurity: New Directions in Theory and Methods” (PDF). Politics and Governance.

- Cybersecurity – Wikipedia

- Common Vulnerabilities and Exposures (CVE) – MITRE

- Budapest Convenzione sulla criminalità informatica – Council of Europe

- Cybersecurity Framework – National Institute of Standards and Technology (NIST)